07/03/22 | Cyber

Amazon e Stellantis per l'automotive del futuro

Nel mese di gennaio di questo splendido (si fa per dire) 2022, una notizia è stata riportata da alcuni giornali ma probabilmente è passata inosservata dai più, me compreso.

Si...

619

Leggi

28/02/22 | Cyber

La necessità di applicare degli standard specifici per la cybersecurity dei Sistemi di Controllo Industriale nelle Infrastrutture Critiche

In questo articolo darò alcuni riferimenti per implementare un approccio metodologico, sviluppato sulla base di esperienze internazionali, con l’impiego di uno standard specifico...

742

Leggi

21/02/22 | Cyber

È vero che avremo presto un giudice robot?

Uomo e macchina. Un binomio a cui, ormai, siamo abituati e che impaurisce ogni volta che lo si pronuncia. Il dilemma di fondo è quello di capire fino a che punto l’uomo debba...

768

Leggi

16/02/22 | Cyber

Il valore dei dati

È risaputo che in Internet sono presenti una quantità di dati di tipologia e di fonti diverse. Dati che sono generalmente disponibili ad una consultazione tramite quei browser che...

470

Leggi

14/02/22 | Cyber

L'M1A2 Abrams è cyber protetto?

Facciamola semplice: i veicoli sono suscettibili agli attacchi cyber. Se pensate ad un veicolo moderno vi renderete conto che non è altro che una manciata di computer su ruote o...

4180

Leggi

09/02/22 | Cyber

La NATO ha bisogno di un Comando Cyber?

L'ambiente di sicurezza definito dalla NATO nel documento "Strategic Concept" del 2010, già sottolineava che il livello della minaccia nel settore cyber era elevato sia per gli...

712

Leggi

07/02/22 | Cyber

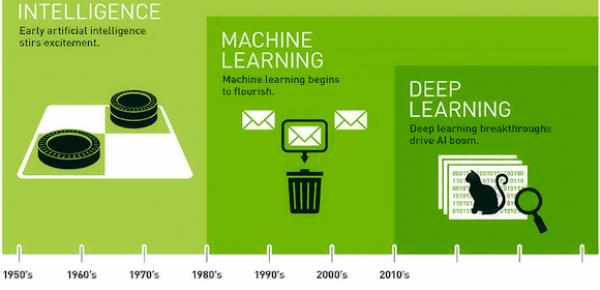

La nuova rivoluzione digitale, il deep learning

Riconoscere una foto, una canzone, un’abitudine di un utente. Con l’intelligenza artificiale è già possibile. Ma perché è importante, e come sta influenzando il nostro modo di...

781

Leggi

31/01/22 | Cyber

Una minaccia subdola da contrastare con "attenzione"!

Leggevo qualche tempo fa dell'aumento dei casi di "vishing": il furto di credenziali attuato tramite una telefonata pretestuosa in cui un impostore (o una segreteria telefonica...

913

Leggi

26/01/22 | Cyber

West Point Strategic Concept Seminar: a febbraio si comincia a rispondere ai tanti quesiti

Tra pochi giorni si terrà l'atteso "West Point Strategic Concept Seminar" organizzato dal Social Sciences Research Lab...

491

Leggi

24/01/22 | Cyber

WPScan: web security scanner per WorpPress

WordPress è un software CMS (Content management system) Open Source, cioè una piattaforma che permette di creare e...

785

Leggi

17/01/22 | Cyber

Nation State Threat Actors: i Servizi di intelligence in prima linea nella prossima Guerra

La Nato ha più volte ribadito che “un attacco cyber rivolto ad una nazione è un’aggressione a tutti i paesi membri”. L’...

1336

Leggi

12/01/22 | Cyber

Non solo protezione dell’IT

Verkada, Triton, Colonial Pipeline… non sono parole misteriose di un gioco a quiz, ma semplicemente lo specchio della...

630

Leggi

10/01/22 | Cyber

Google Dorks, questi sconosciuti...

Google Dork è una tecnica di ricerca avanzata che può aiutare a scoprire dei dati nascosti dal motore di ricerca Google...

5510

Leggi

05/01/22 | Cyber

Il valore di eXpanded Detection and Response

In CyberSecurity, cosa significa eXpanded Detection and Response (XDR)? Che caratteristiche ha un sistema XDR? Come può...

497

Leggi

03/01/22 | Cyber

Alexa, Intelligenza Artificiale e buon senso

Ci si potrebbe chiedere cosa significa "buon senso", magari cercando una definizione sul dizionario Treccani, da cui si...

2174

Leggi

29/12/21 | Cyber

Deepfakes: l’arte della creazione di “falsi d’autore” al tempo dell’intelligenza artificiale

Negli ultimi anni lo sviluppo e la realizzazione di reti neurali artificiali profonde (deep neural networks) ha...

968

Leggi

27/12/21 | Cyber

ALLARME vulnerabilità: CVE-2021-44228, "Apache Zero-Day Log4j" per gli amici!

Ancora una volta il mondo della tecnologia informatica è sconvolto dalla scoperta di una vulnerabilità distribuita su...

2576

Leggi

20/12/21 | Cyber

CyberSecurity e Sanità

Gli attacchi Cyber ad infrastrutture sanitarie si stanno intensificando in numero e in qualità e sempre più...

749

Leggi

16/12/21 | Cyber

Combattere i cattivi in modo strutturato

Il mondo della tecnologia, più in particolare quello della cyber security, è oggi pieno di sigle e acronimi che fanno...

582

Leggi

13/12/21 | Cyber

Biohacking etica e Supply Chain

Fin da ragazzo sono stato incuriosito dalla Bioingegneria tanto da farne diventare la specializzazione del mio percorso...

532

Leggi