07/07/21 | Cyber

Confidentiality – Integrity – Availability nella Operation Technology in ottica Industria 4.0: parte seconda

Un sistema automatizzato di produzione gestito in Industria 4.0 ha necessariamente a disposizione una rete interna/esterna di gestione dei dati e del processo (ricetta di...

285

Leggi

06/07/21 | Cyber

Sopravvivere sotto attacco: la cyber-resilienza

Come più volte richiamato su queste pagine, e ribadito qualche giorno fa dall’Autorità Delegata del Sistema di informazione per la sicurezza della Repubblica, l’Italia è in forte...

667

Leggi

05/07/21 | Cyber

Il Sistema Operativo: l'anima dei PC

Possiamo affermare che la prima grande rivoluzione informatica si è avuta con la nascita dei Sistemi Operativi che ha permesso, di fatto, al mondo intero, l’utilizzo dei device....

3955

Leggi

30/06/21 | Cyber

Social Engineering: perché le aziende dovrebbero temerlo?

“La sicurezza informatica è difficile (forse anche impossibile), ma immagina per un momento di esserci riusciti. La crittografia potente viene applicata dove necessario, i...

1068

Leggi

28/06/21 | Cyber

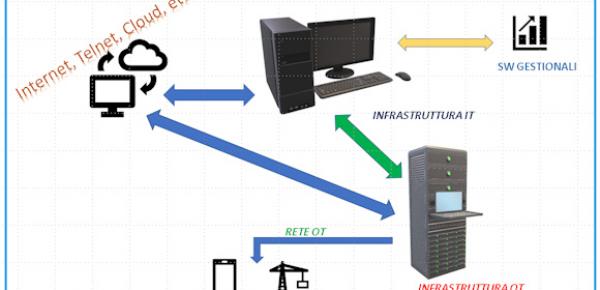

Confidentiality – Integrity – Availability nella Operation Technology in ottica Industria 4.0: parte prima

Con questo studio vogliamo invitarvi a conoscere meglio il mondo della Operational Technology (O.T.) con riferimento specifico alla cybersecurity.

Lo studio è suddiviso in due...

571

Leggi

23/06/21 | Cyber

Diversity & Inclusion: la cyber-tutela delle fasce deboli

Nella valutazione del rischio cibernetico, la considerazione di una larga fetta di vulnerabilità si fonda su evidenze e studi di natura vittimologica. Le organizzazioni e le...

400

Leggi

21/06/21 | Cyber

Sicurezza e DevOps: cosa vuol dire "shift left"?

Nel documento DBIR (Data Breach Investigations Report) 2021 rilasciato in Maggio da Verizon si analizzano le investigazioni su incidenti e data breach informatici del difficile...

1649

Leggi

16/06/21 | Cyber

Microsoft PowerShell e le nuove frontiere del malware

La maggior parte degli utenti di Microsoft Windows (in particolare, gli amministratori di sistema) avrà sentito parlare, almeno una volta, di Windows PowerShell, un interprete dei...

2090

Leggi

14/06/21 | Cyber

Consumare Cyber Threat Intelligence

Il lavoro mi porta spesso ad affrontare conversazioni con i clienti su CyberSecurity, sui loro programmi, sulla loro...

569

Leggi

10/06/21 | Cyber

Allerta internazionale! Quando il cyber-nemico fa breccia dallo sgabuzzino...

A partire dagli anni 70 del secolo scorso, l'evoluzione sociale e tecnologica ha progressivamente mutato il paradigma...

861

Leggi

07/06/21 | Cyber

Vaccini e dark web

Il COVID 19 ha condizionato la nostra vita negli ultimi 18 mesi costringendoci a cambiare le nostre abitudini di vita...

617

Leggi

02/06/21 | Cyber

"Fare rete" per difendere la "rete": il caso MITRE ATT&CK

Come accennato in un mio precedente articolo, qualsiasi hacker ha un "profilo operativo di attacco", riconoscibile dall...

729

Leggi

31/05/21 | Cyber

L’attacco all’infrastruttura TOR – Le criptovalute il vero obiettivo

Parlando di anonimato in rete e di navigazione nel Dark Web si fa spesso riferimento a Tor. Nell’immaginario comune Tor...

3245

Leggi

24/05/21 | Cyber

Conoscere le cyber-tattiche dell'avversario

Qualsiasi attività di sicurezza informatica e di protezione cibernetica si basa sulla determinazione di un confine da...

2693

Leggi

17/05/21 | Cyber

Venticento: un'eccellenza Made-in-Italy nella sicurezza informatica

In altri articoli abbiamo già trattato del SOC (Security Operation Center) definendolo come una unità organizzativa...

854

Leggi

10/05/21 | Cyber

Quanto è vulnerabile l'infrastruttura energetica statunitense?

È quanto stanno scoprendo gli americani in questi giorni. Certo, non è la prima volta che capita, ma probabilmente è la...

1495

Leggi

03/05/21 | Cyber

The rise of cyber crime

Potrebbe sembrare il titolo di un film, ma non lo è. Si tratta molto più semplicemente di banale realtà!

Ogni giorno...

454

Leggi

26/04/21 | Cyber

l CISCO Co-Innovation Centre di Milano ad un anno dall'apertura

Nel gennaio 2020, ha aperto a Milano, all’interno della struttura del Museo delle Scienze, primo in Europa, il Cisco...

751

Leggi

19/04/21 | Cyber

Locked Shields: la più grande esercitazione cyber del mondo. Quest'anno vince la Svezia

Anche quest'anno, tra il 13 e il 16 aprile, si è tenuta l'esercitazione cyber Locked Shields.

Come ogni anno i...

1772

Leggi

12/04/21 | Cyber

Facebook Data Public Disclosure e l’inquietante sensazione dell’assuefazione al data breach

La tecnologia non fa eccezione, come ogni altro ambito della società ha i suoi argomenti di grido e alcune parole...

541

Leggi