11/03/24 | Cyber

SQL Injection: sempre attuale nonostante l'età

Qualche settimana fa ho pubblicato un articolo dal titolo: "Attacco SQL Injection: di che si tratta?", pensando sinceramente di dire cose note a tutti e senza andare quindi troppo...

998

Leggi

06/03/24 | Cyber

Cyber e Intelligenza Artificiale nelle applicazioni militari

“La guerra Russo-Ucraina, il conflitto Israeliano contro Hamas” ha affermato il sottosegretario di Stato alla Difesa nel suo video intervento alla terza edizione del Cybersec2024...

263

Leggi

04/03/24 | Cyber

Cloudflare hackerata: perché e da chi?

All'inizio del mese di febbraio è uscita la notizia dell'hackeraggio di Cloudflare. Nei titoli delle riviste si leggeva che la società Cloudflare, gigante statunitense della...

1766

Leggi

26/02/24 | Cyber

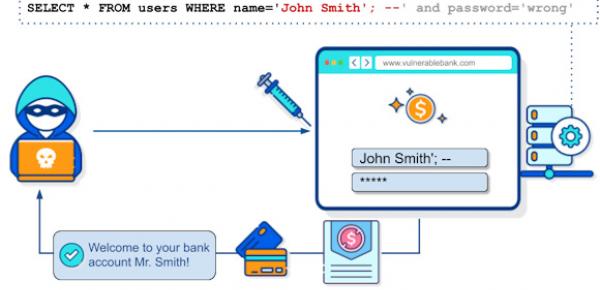

Attacco SQL Injection: di che si tratta?

Quante volte avete sentito parlare di SQL Injection e vi siete ripromessi di capire di che si tratta, senza poi avere il tempo o la voglia di farlo?

Se avete tre minuti, provo a...

929

Leggi

19/02/24 | Cyber

Cosa si intende per Digital Forensics

Nel mondo attuale si sente sempre più spesso parlare di incidenti cyber, di hacker e di gruppi APT.

In questo contesto alcuni termini sono ormai diventati di uso comune, altri...

455

Leggi

12/02/24 | Cyber

L'importanza dell'integrità dei dati

Cosa si intende per File Integrity Monitoring? Quali strumenti si utilizzano oggigiorno?

Due domande che richiedono attenzione in ogni azienda o organizzazione in cui i dati e più...

297

Leggi

08/02/24 | Cyber

Cos'è un Web Application Firewall

Un Web Application Firewall, WAF per gli amici, è una applicazione di sicurezza che si occupa di proteggere applicazioni web da attacchi malevoli e da traffico internet...

699

Leggi

25/01/24 | Cyber

Come l'AI Act regolamenterà l'Intelligenza Artificiale in UE e che impatto avrà

“Quando vengono annunciati i risultati, gli occhi di Lee Sedol si gonfiano di lacrime. AlphaGo, un'intelligenza artificiale (IA) sviluppata da DeepMind di Google, ha appena...

1037

Leggi

26/12/23 | Cyber

Buon Cyber 2024

Ultimi giorni di dicembre, termina il 2023 e di solito è il momento di fare i conti dell'anno che si chiude ma io vado...

668

Leggi

15/12/23 | Cyber

Ing. Davide Ariu (Pluribus One): "Ci servono degli ottimi ingegneri del software"

Come ormai di consueto, proseguiamo la serie di interviste a società italiane che operano nel mondo della cyber e più...

906

Leggi

08/12/23 | Cyber

L'FSB è impegnato da anni in attacchi informatici contro il Regno Unito

Il Regno Unito ha accusato l'FSB di una lunga campagna di cyber hacking. Il governo britannico ha accusato i russi di...

1300

Leggi

01/12/23 | Cyber

Sicurezza Nazionale e Tecnologica: riflessioni sul divieto francese di usare WhatsApp

La recente iniziativa del governo francese di vietare l'uso di WhatsApp e altre app di messaggistica straniere ai...

2269

Leggi

24/11/23 | Cyber

Ing. Rustaggia (Revobyte): "saremo presenti a Roma con l'evento 'Design your digital transformation' il 30 novembre"

Continuiamo la nostra crociata mirata alla diffusione della conoscenza del mondo cyber e delle nuove tecnologie nel...

309

Leggi

17/10/23 | Cyber

La cultura della cyber sicurezza nelle scuole di secondo grado

Parte da Roma il progetto pilota per la promozione della cultura della cyber sicurezza nelle scuole di secondo grado,...

282

Leggi

17/10/23 | Cyber

Formazione alla Cybersecurity: intervista al dott. Manlio Longinotti (responsabile per SANS Institute in Italia)

Come ben sa il lettore di questa rubrica, abbiamo sempre cercato di promuovere la formazione nella cyber e nelle nuove...

1304

Leggi

25/09/23 | Cyber

Guerra tecnologica: un nuovo capitolo

Come molti lettori avranno notato, già da qualche tempo cerchiamo di seguire ciò che accade nel mondo della tecnologia...

554

Leggi

30/08/23 | Cyber

Guerra Elettronica, Cyber Attack o sabotaggio? Attacco ai treni in Polonia

È di questi giorni la notizia che tra il 25 e 26 agosto una ventina di treni passeggeri e merci sono stati bloccati...

978

Leggi

04/08/23 | Cyber

Attacchi contro Active Directory ? Anche, ma non solo...

Leggendo leggendo mi sono imbattuto in una infographics veramente interessante. Devo ammettere che le infografiche mi...

624

Leggi

27/07/23 | Cyber

Intelligenza Artificiale nell’era Social

L'Intelligenza Artificiale (IA) è una disciplina del campo dell'informatica che mira a creare sistemi e macchine in...

962

Leggi

24/07/23 | Cyber

Intervista a Enrico Ingenito (PWNX): “From Zero To Hero”

Cos'è PWNX? Se si naviga un pò su Internet (https://pwnx.io/) ci si scontra con un sito in cui si parla di: sfide,...

1132

Leggi