Vi sarà capitato di ricevere almeno una volta delle e-mail in cui un qualche figuro, funzionario di una non specificata banca di un paese a caso, vi ha chiesto qualche migliaio di dollari per sbloccare una pratica tramite la quale vi sareste trovati milionari da un momento all’altro.

Questo tipo di e-mail sono comunemente contrassegnate come spam e sono un esempio di come gli attaccanti cerchino di sfruttare la vulnerabilità più grande di un sistema informatico, ovvero l’essere umano.

Questo tipo di attacco viene chiamato “phishing”, ovvero il tentativo di sfruttare la credibilità di un nome od un logo per indurre la vittima a fornire informazioni personali o credenziali, le quali vengono raccolte dall’aggressore e sfruttate o rivendute.

Il phishing non è una tecnica proprietaria dell’informatica, si pensi ad esempio alle truffe ai danni degli anziani, dove l’aggressore si finge un addetto dell’azienda fornitrice di un servizio per poter entrare nell’abitazione, o farsi fornire tramite l’inganno il codice segreto riportato nella bolletta.

Nel campo informatico, il phishing è ampiamente sfruttato non solo per rubare credenziali bancarie o social, ma anche per propagare malware (questo tipo di tecnica viene chiamata appunto “malspam”).

Di solito, anche per via delle normali emozioni umane, si tende a non dare peso al phishing, o si tende a pensare che “tanto io ne sono immune… lo so riconoscere”.

Ebbene, il consiglio è quello di essere sempre sospettosi, e non prendere mai sottogamba questi tentativi di attacco, in quanto alcuni possono essere molto elaborati.

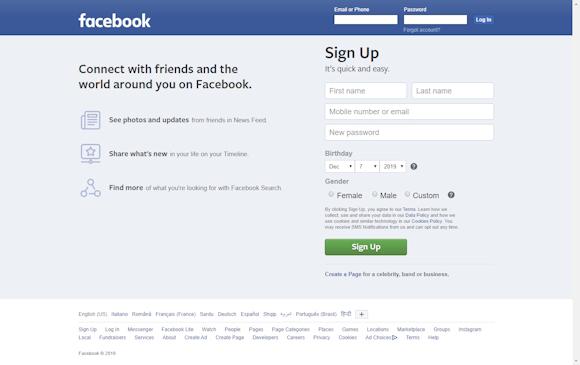

Prendiamo, ad esempio, questa pagina (immagine apertura - link: https://loremitalia.altervista.org/testp/):

Questa è una copia “pixel-perfect” della home-page di Facebook, creata ad hoc da me proprio per questo articolo.

Se in questo momento lanciassi una campagna di phishing mirata agli utenti americani del famoso Social Network, quante vittime riuscirei a fare?

Ho voluto inoltre pubblicare una dimostrazione (anche se è solo una facciata, non ho inserito ovviamente nessuna funzione di cattura dei dati) per dimostrare anche la semplicità di un simile attacco.

Per produrre un attacco simile è stato sufficiente:

- Recuperare gli “asset” dal sito (circa 30 secondi).

- Modificare un minimo il codice HTML per renderlo compatibile, visibile e “navigabile” al di fuori dei server della Piattaforma (circa 60 secondi).

- Caricarlo su un hosting (circa 15 secondi).

- Modificare l’htaccess (vedremo in seguito cos’è – circa 20 secondi).

Per chi esegue attacchi del genere “per mestiere”, inserire una funzione di salvataggio dei dati richiede al massimo 10 minuti.

In pratica, andando con calma e curando il “contenuto”, un “phisher” esperto può costruire una campagna di successo in un quarto d’ora.

Con una tecnica simile, si possono creare campagne anche per applicazioni web create con framework moderni come Angular, React o Vue.

L’htaccess, inoltre, serve proprio a questo.

I framework sopra citati sono stati creati per facilitare gli sviluppatori nel creare applicazioni che funzionassero da subito come applicazioni multi-piattaforma, su dispositivi diversi, e che supportassero da subito un design “responsive”, ovvero che si adattassero subito agli schermi di vari formati e dimensioni.

Data la loro struttura, le applicazioni vengono eseguite direttamente nel browser, evitando quindi un oneroso lavoro da parte dei server.

Il componente che permette all’applicazione di funzionare viene chiamato “service worker”.

La struttura delle applicazioni create con dei framework può essere molto complessa e strutturata in varie sotto-cartelle.

Ovviamente il phisher non sempre può riprodurre il service worker in maniera perfetta (quasi mai a dire la verità), così lavora per scaricare gli “asset” dal sito.

Gli “asset” sono dei file CSS e Javascript (CSS è un linguaggio che descrive come deve essere visualizzata la grafica di un sito – può essere paragonato ad un “motore grafico” per pagine web, mentre Javascript permette ai vari componenti di funzionare, ad esempio i pop-up che compaiono sui siti per farci accettare i cookies).

L’insieme di HTML, CSS e Javascript permette al sito di funzionare esattamente come dovrebbe, quindi una volta che il phisher ha questi componenti, la struttura dell’applicazione e la pagina iniziale da visualizzare, non deve fare nient’altro che caricare questa “struttura simulata” all’interno di un hosting e modificare l’htaccess.

Il file “.htaccess” (il punto davanti non è un errore), è un file di configurazione che dice ad Apache (un server web) come deve funzionare una cartella o un’intera applicazione PHP.

PHP è un linguaggio di programmazione per il web che permette di creare delle applicazioni che, a differenza dei framework precedenti, è “server-side”, ovvero tutte le operazioni vengono eseguite dal server e non dal browser.

Apache supporta applicazioni PHP, e tramite il file “.htaccess” il phisher dice ad Apache dove prendere la pagina iniziale.

In questo modo, per quanto possa essere complessa la struttura dell’applicazione, il phisher può rispettarla, potendo “riprodurre” qualunque pagina lui voglia (evitando qualunque errore grafico).

Un tipo di attacco del genere è molto difficile da evitare se non si è particolarmente attenti ma, se si è davanti al proprio computer, si può comunque controllare l’indirizzo del browser.

Per questa dimostrazione, ad esempio, si può leggere https://loremitalia.altervista.org/testp/ che ovviamente non è l’indirizzo di Facebook.

Ma davvero possiamo ritenerci al sicuro semplicemente verificando il link?

In linea generale il consiglio è quello di fare sempre attenzione a quali dati si stanno immettendo e dove, ma non è sempre così semplice.

È possibile accorgersi di un furto di dati, in quanto nella maggioranza dei casi una volta immesse le credenziali, l’Utente viene redirezionato su una pagina di errore, questo perchè il resto della struttura del sito web e le informazioni cui l'utente dovrebbe accedere non sono (ancora) noti per cui non riproducibili.

Nel caso in cui non ci si renda conto di essere caduti nella trappola, le conseguenze possono essere gravi: di solito l’obiettivo è il furto di dati personali o industriali, il furto di coordinate bancarie oppure (tramite malspam), infettare il dispositivo dell’Utente per farlo rendere inconsapevolmente un “complice” del criminale (una rete di questo tipo, formata da PC “zombie” controllata dall’aggressore da remoto, viene definita “botnet”).

Proprio per la gravità di tali conseguenze, si consiglia sempre di osservare con attenzione il link della pagina dove si sta navigando, il mittente delle e-mail che si ricevono e gli eventuali link riportati.

Molte volte, per scoprire se si tratta di truffa, basta cliccare con il tasto destro del mouse, cliccare su “copia indirizzo” ed incollarlo sul blocco note. Si noterà subito se trattasi di link originale o di una truffa.

Nel caso si ricevano ripetute e-mail di questo tipo, si può provvedere ad inviarne segnalazione, tramite apposita procedura, tramite il sito web https://www.commissariatodips.it/

Alcune volte non basta, e ad aiutare i “bad guys” ci pensano le innumerevoli vulnerabilità software, o applicazioni malevole.

Per fare un esempio, mentre sul computer possiamo installare dei software anti-virus, anti-spam e “reputazionali” che ci aiutano a distinguere se stiamo navigando su un sito sicuro o meno, il discorso cambia per I dispositivi mobili.

Proteggere la navigazione su smartphone risulta molto più difficoltoso, sia perchè non esistono delle suite di protezione ben sviluppate, sia perchè sullo smartphone siamo legati a delle “app”, le quali ci guidano verso il servizio da noi richiesto.

Le app (di qualsivoglia servizio) di solito vengono pesantemente testate prima del loro rilascio e in linea generale ricevono aggiornamenti costanti, ma come ben sappiamo “poggiano” le loro basi sul sistema operativo dello smartphone, il quale rappresenta un ecosistema molto più grande e maggiormente prono alle vulnerabilità.

Per fare un esempio, ultimamente è stata resa nota una vulnerabilità che è stata chiamata “StrandHogg”, che affligge tutte le versioni di Android.

Questa particolare vulnerabilità sfrutta il sistema di multitasking del sistema operativo, ovvero quel sistema che permette di avere aperte molteplici applicazioni contemporaneamente.

La vulnerabilità, per essere specifici, sfrutta un particolare controllo del sistema Android chiamato “taskAffinity”, che permette ad un’applicazione (anche malevola), di assumere qualsiasi “identità” nel sopracitato sistema multitask.

Sfruttando questa vulnerabilità è possibile, per un’applicazione malevola, di “prendere il posto” (tecnicamente viene effettuato un “hijack”) dell’applicazione originaria.

Questo consente di reindirizzare l’utente in una falsa schermata e poter quindi rubare credenziali, ma anche superare le autenticazioni a due fattori (pensiamo ad esempio alle app bancarie e all’SMS di controllo).

Anche in questo caso, il phisher può rubare i nostri dati ed è molto più complesso per l’utente rendersi conto di ciò che sta accadendo.

È anche vero, però, che l’applicazione malevola deve essere installata sullo smartphone della vittima, è quindi necessario fare estrema attenzione a cosa si installa.

Aziende come Google ed Apple, che gestiscono i marketplace più grandi attualmente sul mercato, rimuovono sistematicamente molteplici app dannose, ma comunque l’utente deve sempre fare estrema attenzione per non avere problemi.

Ora cerchiamo di pensare a cosa può portare un attacco di phishing, stavolta mirando ad un intero Stato.

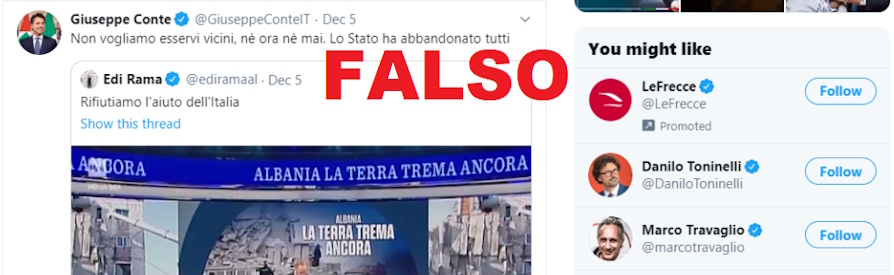

ATTENZIONE: LO SCREENSHOT CHE SEGUE È UN FALSO, ED È STATO CREATO APPOSITAMENTE COME DIMOSTRAZIONE.

Come detto in precedenza questo è un falso, ed è solo una dimostrazione creata ad hoc per l’articolo, ma analizziamolo nel dettaglio:

Come si può immaginare, se fosse vero questo tweet, ne risulterebbe uno scandalo e una possibile rottura dei rapporti tra due Paesi.

Ma sappiamo che non è reale, è appunto una dimostrazione, ma perchè farlo?

Gli attacchi informatici non sono mai casuali, e spesso hanno radici nelle situazioni geopolitiche dei Paesi coinvolti.

Un attacco informatico di questo genere è economico, non causa vittime e difficilmente può essere attribuito, è quindi utile per creare delle pressioni verso una Nazione, creare una destabilizzazione controllata e contemporaneamente mantenere i canali diplomatici aperti.

Un “fake” come lo screenshot sopra riportato, potrebbe essere utile per creare una destabilizzazione nell’opinione pubblica.

Nel momento in cui qualcuno andasse a verificare la presenza del tweet, si potrebbe sempre pensare che sia stato rimosso, mantenendo vivo il dubbio.

Questo comportamento, tipico delle fake news, è utile per creare una spaccatura nell’opinione pubblica la quale, a seconda delle preferenze politiche, potrebbe credere o non credere che il post sia vero.

Si può usare questa tecnica anche per “distrarre” l’opinione pubblica rispetto ad un determinato problema.

Per massimizzare l’efficacia di una campagna simile, si può utilizzare una tecnica relativamente nuova, chiamata “deepfake”.

Il deepfake è una speciale tecnica che permette di elaborare un’immagine sovrapponendo e modificando tramite l’Intelligenza Artificiale l’immagine originale, creando quindi un falso indistinguibile dall’immagine di partenza.

Questa tecnica è ampiamente utilizzata, ed è famoso il caso del deepfake mandato in onda dal programma Striscia la Notizia (link al video: https://www.youtube.com/watch?v=E0CfdHG1sIs)

Per realizzare un video deepfake è necessario ricorrere ad una scheda video NVIDIA che supporti l’architettura CUDA, ovvero che permette l’elaborazione dei calcoli in parallelo.

Attualmente è quindi sufficiente impiegare un normale computer da gaming, e il software che è possibile reperire in rete.

È normale aspettarsi che, per chi ha abbastanza risorse, è molto facile creare delle strutture, campagne e pagine/immagini/video talmente ben fatte da portare un attacco su vasta scala e di sicura efficacia.

È comunque possibile proteggersi da tutto ciò, e vorrei dare un suggerimento in merito: come avete avuto modo di vedere, per quanto complessa fosse l’operazione, quì il target dell’attacco non è una macchina ma la singola persona, la quale rappresenta la “vulnerabilità” maggiore, in quanto le proprie esperienze e le proprie emozioni, possono influenzare o meno un giudizio.

Per difendersi è necessario “aggiornarsi”, senza pregiudizi dettati da un colore politico o da una preferenza personale, analizzando secondo il proprio buon senso le varie situazioni, informandosi, per non cadere vittime di una truffa o per evitare di fare il gioco di chi trae profitto da una destabilizzazione.

Per approfondire:

https://promon.co/security-news/strandhogg/

https://it.wikipedia.org/wiki/Phishing

https://it.wikipedia.org/wiki/Deepfake

https://it.wikipedia.org/wiki/Rete_neurale_artificiale