Che i virus informatici siano ormai una minaccia consistente e persistente per le aziende è cosa che sanno un po’ tutti.

Attacchi come quelli di Egregor Team contro la catena sudamericana di supermercati Cencosud e contro la metropolitana di Vancouver, oppure come quelli ai danni di SolarWinds, che ha causato una gigantesca fuga di dati dai centri del potere americano mettendo in evidenza la criticità della supply chain o ancora, attacchi come quelli sempre più frequenti agli ospedali e ad altre strutture sanitarie rappresentano un vero e proprio scenario di guerra che presenta rischi enormi per la nostra società.

Con una parte sempre più grande della nostra economia che si sposta online, oggi nessuno può dirsi più sicuro al 100%, né i piccoli né i grandi. Anche perché, mentre una grande fetta del mondo politico e non discute di norme, linee guida sulla sicurezza e regolamentazioni, il cybercrimine si è da tempo organizzato ed opera secondo modelli di business ben chiari, riuscendo ad essere sempre un passo avanti a tutti.

Il denominatore comune di tutti questi gruppi e soggetti criminali è lo schema operativo dettato da un business in crescita esponenziale ed il cui mantra può essere questo: I virus non si vendono ma si affittano.

Chi li sviluppa, ingaggia altri gruppi per farli circolare, ad esempio realizzando campagne di phishing mirate, mentre altri si occupano di riscuotere e far circolare il denaro delle estorsioni.

I “clienti" di questi gruppi non hanno bisogno di avere conoscenze informatiche. A loro basta noleggiare la piattaforma completa di servizi che gli servono per colpire un’azienda concorrente o uno Stato nazionale ottenendo il bottino da dividere con i complici. È anche chiaro come sia sempre più complicato per gli investigatori risalire al mandante dell’attacco il che fa sì che, per lo più, gli attaccanti rimangono ignoti, impuniti e a piede libero.

In uno scenario simile, senza ombra di dubbio, la caccia alle vulnerabilità è diventato lo sport preferito da parte degli attaccanti perché è la chiave da utilizzare per potere “vincere facile”.

Ed è proprio di questo argomento che vorrei parlare in questo articolo senza avere la pretesa di esaurirlo perché trattare tutti gli aspetti delle vulnerabilità informatiche risulta, almeno per me, un compito non difficile ma, semplicemente, impossibile. Non dimentichiamoci, infatti, che il mondo delle vulnerabilità in informatica è un settore in continua espansione e che riguarda ogni singola componente di un sistema informatico e non solo.

Le vulnerabilità informatiche possono essere considerate come dei mal funzionamenti o delle configurazioni sbagliate o, semplicemente, come degli errori presenti in un sistema che lo espongono a dei rischi.

La catalogazione delle vulnerabilità informatiche può essere riassunta in 3 macrocategorie:

-

Software – si tratta, di fatto, dei mal funzionamenti ed errori di scrittura del codice per cui ogni azione che viene compiuta dal software verso l’esterno e verso l’interno può dare vita a una vulnerabilità.

-

Protocolli – per semplificare il concetto, si tratta di lacune di sicurezza nel sistema di comunicazione fra le tecnologie presenti in un sistema informatico

-

Hardware – parliamo di vulnerabilità degli apparati hardware quando qualsiasi elemento causa un oggettivo pericolo al corretto funzionamento di una macchina.

La gamma delle vulnerabilità è estremamente estesa così come è molto ampio il potenziale legato ai rischi che le vulnerabilità stesse portano con sé. Il National Vulnerability Database (NVD) del governo degli Stati Uniti, alimentato dall'elenco dei CVE (Common Vulnerabilities and Exposures), conta attualmente oltre 150.000 voci.

Casi diventati famosissimi di vulnerabilità “comprate” e sfruttate sono, senza ombra di dubbio, Windows CVE-2017-0144 che ha aperto la porta agli attacchi ransomware WannaCry tramite l'exploit EternalBlue e quello legato alla botnet Mirai che si è diffusa attraverso lo sfruttamento di un numero notevole di vulnerabilità.

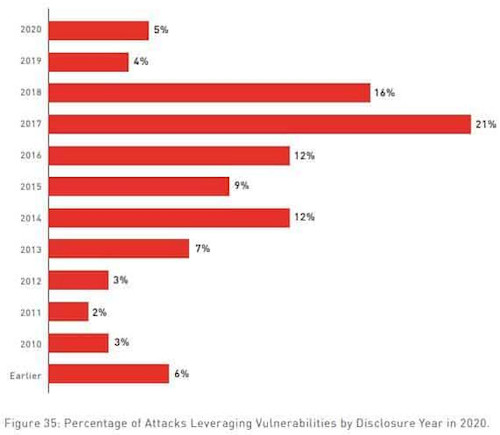

Se è vero che è necessario migliorare la qualità relativa alla scrittura del codice per evitare, appunto, la presenza di vulnerabilità, è altrettanto vero che la consapevolezza dei rischi che le vulnerabilità portano con sé non sembra essere così diffusa, almeno stando a quanto riportato nel Security Report 2021 di Checkpoint che mette in evidenza come nel 2020 il 75% degli attacchi hanno sfruttato vulnerabilità vecchie di almeno due anni. In particolare:

Se è vero che è necessario migliorare la qualità relativa alla scrittura del codice per evitare, appunto, la presenza di vulnerabilità, è altrettanto vero che la consapevolezza dei rischi che le vulnerabilità portano con sé non sembra essere così diffusa, almeno stando a quanto riportato nel Security Report 2021 di Checkpoint che mette in evidenza come nel 2020 il 75% degli attacchi hanno sfruttato vulnerabilità vecchie di almeno due anni. In particolare:

-

tre attacchi su quattro hanno sfruttato bug segnalati nel 2017 o ancor prima;

-

il 18% degli attacchi ha utilizzato vulnerabilità divulgate nel 2013 o prima.

Positive Technologies ha, invece, rilevato che il 26% delle aziende rimane vulnerabile al ransomware WannaCry in quanto non ha ancora provveduto alla distribuzione della fix.

Fino ad ora abbiamo parlato di vulnerabilità che, passatemi il termine, possiamo definire “normali” e che possono essere sfruttate da chiunque senza particolari investimenti ma, semplicemente, sfruttando le debolezze o l’incoscienza delle potenziali vittime.

Verrebbe, pertanto, da dire che se ci si mettesse a standardizzare i sistemi, ad eseguire prevenzione e monitoraggio e a distribuire le patch che sono state rilasciate, lo scenario sarebbe migliore di quello attuale e i rischi si ridurrebbero moltissimo. Non saremmo nel Paese delle Meraviglie ma non assisteremmo al massacro a cui assistiamo quotidianamente.

Invece, non è così, purtroppo, perché il mondo delle vulnerabilità comprende anche quella più preziosa e ambita perché ancora sconosciuta: la vulnerabilità Zero Day che rappresenta l’oggetto del desiderio di molti cyber criminali che possono sfruttarla per portare avanti le loro azioni, indisturbati.

Molti ritengono che si chiami zero day perché sfruttata per la prima volta nel giorno in cui si sferra il primo attacco tramite il suo utilizzo. In realtà, la ragione è molto più semplice: il programmatore del codice vittima ha zero giorni per correggerla.

È giusto prima di addentrarci nella narrazione, sottolineare una differenza a livello di zero day che può apparire un dettaglio ma non lo è:

-

zero-day relativi alle vulnerabilità che sono frutto della mancanza di produzione di una patch;

-

zero-day relativi agli exploit, che sono tecniche per scardinare una vulnerabilità non ancora nota e, di conseguenza, letale se viene messa nelle mani sbagliate.

Rispetto alle vulnerabilità note, mi sento di affermare che la capacità di sfruttare una vulnerabilità di questo tipo è, comunque, privilegio di pochi. In particolare, parliamo di soggetti molto più esperti e che possono godere di risorse considerevoli per potere sferrare campagne d’attacco massicce. Non è un caso che la percentuale relativa agli attacchi compiuti sfruttando vulnerabilità di questo tipo è assai più bassa rispetto a quella degli attacchi perpetrati sfruttando vulnerabilità note.

Certamente sono attacchi che fanno rumore, che possono essere devastanti ed il cui obiettivo potrebbe anche essere quello di creare disagio sociale. Ma di questo ne parleremo più avanti.

Qual è quindi la cosa che rende una zero day così preziosa? Perché si parla di trading di vulnerabilità?

Proviamo a rispondere sulla base dell’esperienza. Tutte le volte che una vulnerabilità di tipo zero day è stata sfruttata, abbiamo assistito ad attacchi di tipo Nations State, ossia ad attacchi volti a colpire il cuore di un Paese colpendo, soprattutto, le infrastrutture critiche.

Un exploit sconosciuto, infatti, permette di violare un sistema senza essere, praticamente, visti con la conseguenza di esfiltrare informazioni molto delicate e sensibili anche in ambiti in cui la ricerca di simili informazioni può essere pericolosa.

Inoltre, può permettere ad un attaccante di colpire obiettivi o raggiungere sistemi la cui manomissione può essere causa di danni pari a quelli di un attacco militare senza, però, lo stesso dispendio di energie e di soldi.

Possiamo, quindi, affermare che lo sfruttamento di una zero day può trasformarsi in una cyber-weapon, ovvero in un’arma informatica a dir poco letale ed il primo esempio, in tal senso, può essere considerato il caso di Stuxnet. Questo virus, nel 2009, ebbe lo scopo di danneggiare le turbine della centrale Iraniana di Natanz sfruttando alcune vulnerabilità 0-day di Windows. Edward Snowden confermò che il virus venne creato dalla collaborazione della NSA con l’intelligence israeliana per rallentare o, addirittura, impedire lo sviluppo atomico dell’Iran. L’utilizzo di vulnerabilità 0-day ne impedì il blocco nelle fasi iniziali e la scoperta fu resa possibile a causa di un errore di programmazione che provocò ala replica del virus anche al di fuori della centrale.

Fu uno dei primi esempi, se non il primo, di guerra ibrida, combattuta su un campo di battaglia informatico all’interno del quale le zero-day sono simili alle armi stealth non rintracciabili dai normali radar e che possono colpire al cuore il proprio nemico.

Tutto questo ha portato alla nascita di un vero e proprio mercato delle vulnerabilità zero day perché è evidente che se non riesci a scoprirle, le compri e per farlo devi attenerti alle regole di un qualsiasi mercato finanziario in cui il prezzo lo fa chi compra. È la classica legge della domanda e dell’offerta ed in questo scenario è anche giusto ricordare come grandi aziende come Microsoft, Google, ecc. oltre agli investimenti fatti per cercare di sviluppare il proprio software nel modo più sicuro possibile, spendono milioni di dollari per ingaggiare i cosiddetti “bounty hunter”, ossia i nuovi “cacciatori di taglie” al fine di scoprire i punti deboli del software.

Di fatto, si tratta di professionisti che anziché “cacciare” il cattivo di turno, vanno alla ricerca di un nuovo tesoro: la vulnerabilità che non è stata ancora scoperta, per l’appunto.

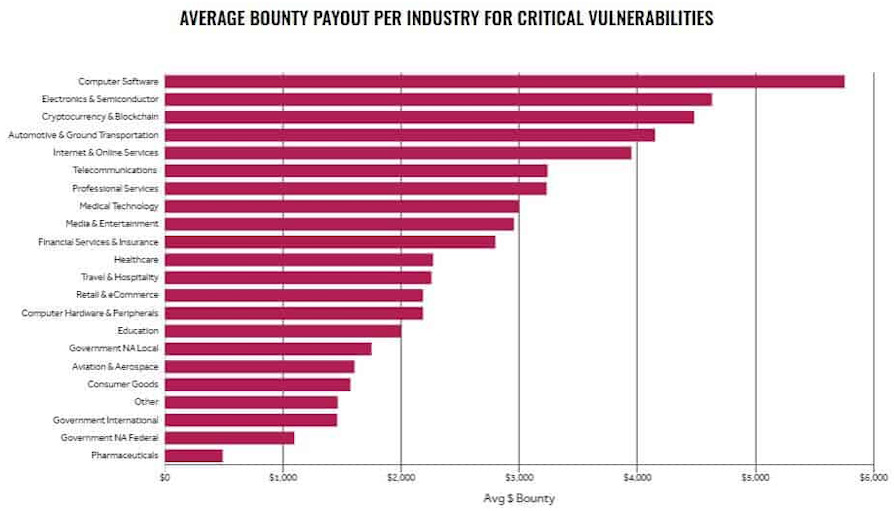

Hackerone ha pubblicato uno studio che ha messo in evidenza come il costo medio di una vulnerabilità software critica è di 5754$ mentre nel caso dell’hardware, il valore scende a 4633$.

Una recensione di agosto 2020 riporta che Microsoft ha pagato i ricercatori che hanno individuato e segnalato bug nel suo software, negli ultimi 12 mesi, 13,7M$ e che 327 ricercatori sono stati premiati con 200.000$.

È evidente, comunque, che al di là di tutto, un prodotto con tali caratteristiche possa arrivare ad avere tanti acquirenti e di conseguenza il suo prezzo sia destinato a lievitare oltremodo. E gli acquirenti non sono solo, per così dire, i buoni.

L’azienda Zerodium, ad esempio, fa business con il trading di zero day così come lo si potrebbe fare in borsa con la compravendita delle azioni. Zerodium è una delle aziende più note per l’acquisto e la diffusione di exploit zero day. Quello che fa l’azienda americana, in pratica, è cercare sul mercato bug ed exploit appena scoperti, in genere da sviluppatori e hacker, e acquistarne i “diritti”.

Bekrar Chaouki, il fondatore, qualche anno fa ha dichiarato di trattare solo con governi democratici, includendo informazioni su come difendersi dalle vulnerabilità.

Bekrar, di fatto, ha una sua personale teoria secondo la quale, limitando la diffusione degli zero day solo a poche aziende e governi si riducono gli abusi rispetto alla full disclosure.

Provate a leggere tra le righe di questo tweet e capirete di che cosa stiamo parlando.

Provate a leggere tra le righe di questo tweet e capirete di che cosa stiamo parlando.

Quello che potrebbe succedere è che un governo, una volta acquisito un exploit da Zerodium, possa decidere di darlo alle forze di pubblica sicurezza o ai servizi segreti e usarlo per le operazioni che ritiene più opportune.

La domanda è “Quali sono queste azioni?”. Finalmente, con tutta probabilità, riuscite a capire che non siamo in Paradiso ma in un mondo in cui tutto è governato dal business e in cui tutto è mercificato, purtroppo.

Beckar, prima di fondare Zerodium, lavorava per Vupen, una nota azienda di trading di exploit francese. Con il gruppo di Vupen, Bekrar riuscì a bypassare la sicurezza di Google Chrome in un hackathon organizzato da Hewlett Packard.

Invece di ritirare il premio di 60.000 dollari, assegnato a chi fosse riuscito nell’intento, Bekrar affermò che, per nessuna cifra al mondo, la sua azienda avrebbe mai rivelato come fosse riuscita a perpetrare l’attacco al browser e che a avrebbe preferito, di gran lunga, vendere l’informazione ai propri clienti piuttosto che ritirare il premio.

E chi erano i suoi clienti? Ma, soprattutto, cosa compravano?

Basta sfogliare qualche mail contenuta nei leak di Hacking Team per avere la risposta e, soprattutto, comprenderne la dimensione.

Io credo ci sia una verità che molti non dicono e che impedisce di avere la completa consapevolezza di quanto avviene nel mondo della sicurezza cibernetica: governi e multinazionali hanno tutto l’interesse nell’avere informazioni prima di altri.

Avete mai sentito parlare di James Bond? Avete mai sentito parlare di spionaggio? Certo che sì. Lo spionaggio esiste da sempre ed oggi, nella sua versione moderna, le vulnerabilità zero day sono la sua arma più potente.

Il sistema di Hacking Team Galileo, scritto sulla base di alcune vulnerabilità non conosciute ed acquistate da intermediari come Vupen, riporta questa dicitura nella sua brochure “Remote Control System: “The hacking suite for governmental interception. Right at your fingertips.”

A questo punto vi chiederete: “E se qualcuno volesse trovare il modo per comprare una di queste utilissime vulnerabilità, dove dovrebbe cercare? A chi dovrebbe chiedere per comprare?”

Considerando tutto quello che abbiamo detto sino ad ora, è possibile che semplicemente cercando in rete, chiunque sarebbe in grado di trovare una vulnerabilità che altri pagano milioni di dollari?

Ebbene, direi con certezza pressoché assoluta che la risposta è no. Ammesso che la vulnerabilità non sia già stata usata ampiamente e venduta altrettante volte, questo certamente la renderebbe più agevolmente reperibile.

Per chiarire ancor meglio il concetto: un exploit molto recente che dia la possibilità di accedere ad un sistema degno di essere chiamato zero day non si trova in rete ed il motivo è ovvio: costa troppo!!!

Magari è in rete ma non su un market oppure appoggiato chissà dove aspettando transazioni milionarie. O ancora, magari è anche facile immaginare che chi ci lavora sia su celebri libri paga…

Potremmo andare avanti a lungo con le supposizioni ma un fatto è certo ed intuitivo, visto che si tratta di un mercato underground: sia le transazioni, sia i compratori che i venditori rimangono segreti ai più.

Cosa si può fare per difendersi e cosa possono fare meglio le aziende per sviluppare codice più sicuro?

È, oggettivamente, difficile potere rispondere soprattutto alla seconda domanda.

È un dato di fatto che i grandi colossi dell’informatica utilizzano sistemi sempre più sofisticati per analizzare e controllare il codice. Sfruttano l’automazione e cicli di controllo puntuali ma l’errore è sempre presente, purtroppo. Se è vero che fino ad oggi non si è riesciti ad eliminare l’errore, e chissà se ci si riuscirà mai, si è almeno ridotto drasticamente il tempo di rilascio delle patch e questo è, senza dubbio, un aspetto positivo.

È, in ogni caso, complesso riuscire a limitare il pericolo contro questo tipo di vulnerabilità soprattutto per quanto riguarda il mondo degli smartphone e dei tablet in rete 3G, 4G o 5G che sia.

È, invece, possibile verificare all’interno di una rete di telecomunicazioni il passaggio dei dati analizzando i pacchetti in maniera più evoluta grazie all’utilizzo di firewall di nuova generazione in grado di analizzare e comprendere, separandolo, il traffico “buono” da quello “cattivo”, con la possibilità, quindi, di mitigare la pericolosità di un attacco portato verso una vulnerabilità zero day.

È necessario rivedere le architetture logiche seguendo le best practice che i fornitori di sistemi operativi e applicazioni forniscono e non cercando di adattarli alle policy aziendali che, spesso, rappresentano un freno al loro corretto utilizzo.

L’utilizzo di soluzioni e strumenti che consentono un monitoraggio in real time sfruttando algoritmi di analisi basati su Machine Learning ed Artificial Intelligence, rappresentano un altro mezzo per prevenire i rischi.

Cambiare il modello culturale per spostare, sempre più, i controlli di sicurezza e vulnerabilità preventivi più vicini alle origini, inserendoli nella catena dove il software, le macchine virtuali, i container, le risorse cloud e altro vengono realizzati.

È anche utile sottolineare che una buona igiene digitale preventiva, abbinata all’utilizzo di sistemi di threat intelligence, ridurrebbe enormemente la superficie esposta, evitando che si trasformi in superficie attaccabile.

È indubbio che il cyberspace è, ormai da tempo, un vero e proprio campo di battaglia all’interno del quale le partite che si giocano sono decisamente importanti. Mi viene da pensare all’attacco in Corea del Nord durante le Olimpiadi, di cui scrissi su queste pagine, oppure quello alla Sony o ancora al Cybercaliphate o, per tornare a poco tempo fa, a Solarwinds e Kaseya o ad altri attacchi ancora che hanno segnato la nascita delle guerre cibernetiche con un solo e unico obiettivo: conquistare l’informazione.

Link ulteriori

25+ Cyber Security Vulnerability Statistics and Facts of 2021 (comparitech.com)

State of Exploit Development: 80% of Exploits Publish Faster Than CVEs (paloaltonetworks.com)

Vulnerability Stats Report 2021 (edgescan.com)

Cybercrime Spa: come funziona l'industria del malware | Libero Tecnologia

Exploit zero day e attacchi zero day | Kaspersky

Un exploit su iPhone vale fino a 2 milioni di dollari - Cybersecurity

La Apple è troppo “bucata”? Zerodium: «Non paghiamo più chi trova i bug su iOS» (cybersecurityup.it)

The Zero-Day Salesmen (forbes.com)

Stuxnet - an overview | ScienceDirect Topics

Foto: U.S. Air Force / autore / web