Come più volte richiamato su queste pagine, e ribadito qualche giorno fa dall’Autorità Delegata del Sistema di informazione per la sicurezza della Repubblica, l’Italia è in forte ritardo rispetto a molti paesi Europei nel dotarsi di una struttura nazionale per la sicurezza informatica.

Nonostante sia sotto gli occhi di tutti la vastità dell’impatto di un attacco informatico causata dalla forte interconnessione di sistemi e applicazioni che riflette l’interazione fra persone, aziende e enti, l’impressione è che molti ancora considerino l’attacco informatico come un evento i cui effetti sono circoscritti e le responsabilità facilmente attribuibili. Basta ricordare come un attacco ransomware, non eccessivamente sofisticato, abbia costretto al blocco uno degli oleodotti più importanti degli USA con ripercussioni su migliaia di imprese e milioni di persone.

La scarsa consapevolezza delle conseguenze di un attacco cibernetico è la causa della inerzia con cui è affrontata questa materia. Ed è proprio su questa consapevolezza che un autorevole esponente del nostro Dipartimento Informazioni per la Sicurezza ha recentemente dichiarato - a ragion veduta - che bisogna ripensare al modo in cui organizziamo e gestiamo la sicurezza del dominio cyber: Occorre un salto di qualità che traguardi non più soltanto la sicurezza di sistemi e reti analizzati come entità autonome, ma che, in combinazione con questa, punti ad assicurarne la resilienza in caso di attacco efficace. Aggiungiamo noi che nel contesto Italiano occorre ancor prima irrobustire tutti i sistemi e le reti per eliminare tutte le vulnerabilità e le debolezze per le quali esistono i rimedi e che, se non eliminate, costituiscono il tallone d’Achille che può rendere inefficaci misure di difesa anche sofisticate.

Proviamo a dare una definizione di resilienza nel dominio cyber alla luce dei costrutti tipici del mondo accademico e delle evidenze di gestione del rischio d’impresa.

I sistemi informativi e di controllo industriale, al pari di ciò che è accaduto ai sistemi di difesa e sicurezza delle Nazioni, hanno con tutta evidenza sperimentato la suscettibilità alle minacce cyber di tipo avanzato. I numerosi incidenti hanno infatti dimostrato che non si può aver certezza che le risorse informatiche delle organizzazioni, anche quando progettate e mantenute secondo i migliori standard di sicurezza, riescano a lavorare sotto l'attacco di avversari sofisticati, ben equipaggiati e che impieghino combinazioni di capacità cyber, militari e di intelligence.

La sfida futura va quindi affrontata partendo dall’assunto che, nell’utilizzare - o dipendere - da risorse di rete, vi è il rischio alto che qualcuno buchi le difese perimetrali e si stabilisca in maniera più o meno evidente, e più o meno durevole, all’interno del perimetro di sicurezza come un cancro che cresce all’interno di un essere vivente.

La sfida futura va quindi affrontata partendo dall’assunto che, nell’utilizzare - o dipendere - da risorse di rete, vi è il rischio alto che qualcuno buchi le difese perimetrali e si stabilisca in maniera più o meno evidente, e più o meno durevole, all’interno del perimetro di sicurezza come un cancro che cresce all’interno di un essere vivente.

Ne deriva la considerazione che non basta affatto limitarsi a mettere in sicurezza gli asset individualmente, che tanto prima o poi - è solo questione di tempo - verranno “bucati”; ma che sia necessario invece puntare oltre, e realizzare reti, sistemi informativi e servizi informatici resilienti, capaci cioè di anticipare, resistere, recuperare e adattarsi a condizioni avverse, stress, attacchi e compromissioni: un pò come fa il corpo umano, che presenta sì un sistema immunitario capace di assorbire i pericoli ambientali e fornire meccanismi di difesa per mantenersi in salute, ma che dispone anche, all’occorrenza, di sistemi di autoriparazione per riprendersi da malattie e lesioni; e che, inoltre, quando non riesce a recuperare lo stato di salute pre-malattia, è capace di adattarsi alla condizione sopravvenuta.

Da tempo il mondo accademico ha proposto un modello concettuale che permette lo sviluppo di sistemi cyber resilienti sul modello “corpo umano” anzidetto e che realizza capacità di resilienza fin dalle prime fasi di sviluppo del ciclo di vita: la cosiddetta resilience by design.

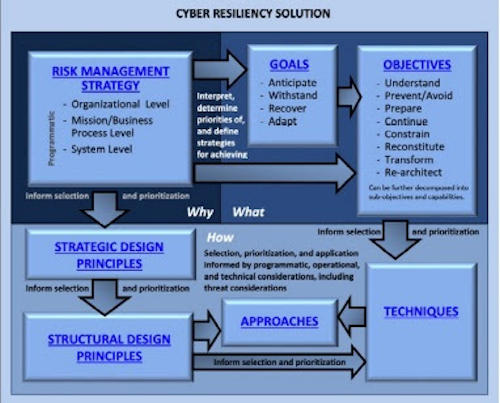

Il National Institute of Standard and Technology, infatti, ha definito un framework di ingegneria informatica a partire dalla definizione di quattro capacità fondanti e cioè: Anticipate, cioè la capacità di anticipare i problemi; quella di Withstand cioè di resistere agli stress, assicurando le missioni o le funzioni ritenute essenziali; quella di Recover, cioè di ripristino di queste ultime, qualora impattate durante o dopo l’incidente; e, infine, Adapt, la capacità di cambiare missione o funzioni al modificarsi di aspetti tecnici, operativi o all’evolversi della minaccia.

Per ciascuna di queste capacità, viene proposto un ampio ventaglio di obiettivi da perseguire: Prevent, cioè prevenzione degli attacchi, per precluderne l’esecuzione; Prepare, cioè ipotizzare e testare una serie di linee di azione per affrontare le avversità; Continue, cioè massimizzare la durata e la fattibilità delle missione critica di un sistema durante l’incidente; Constrain, cioè limitare il danno; Reconstitute, cioè ripristinare le funzioni essenziali; Understand, cioè capire cosa sta accadendo, avere una chiara rappresentazione, incidente durante, sulle stato delle risorse impattate e sulle dipendenze che esistono con altre risorse; Transform, cioè modificare la missione critica o la funzione per adattarla al mutato contesto operativo, tecnico o di minaccia; ed infine Re-Architect, cioè modificare le architetture per gestire le avversità e affrontare i cambiamenti ambientali in modo più efficace.

Ma se le quattro capacità e gli otto obiettivi proposti rappresentano il “cosa” fare per ottenere sistemi resilienti in rete, il “come” viene determinato dalla definizione di specifiche tecniche di cyber resilienza, da realizzare con approcci implementativi diversi e secondo definiti principi di progettazione, molti dei quali oggetto di ricerca e sviluppo in attività collaborative fra accademia, imprese e pubblica amministrazione.

Le tecniche sono diverse. Se ne citano solo alcune a mo' di esempio, rimandando ai necessari approfondimenti.

Le tecniche sono diverse. Se ne citano solo alcune a mo' di esempio, rimandando ai necessari approfondimenti.

Si va dall’Analytic Monitoring che assicura il monitoraggio e l’analisi di proprietà del sistema o dei comportamenti dell’utenza, al Contextual Awareness con cui si monitora l’efficienza delle risorse critiche del sistema in funzione delle minacce in atto e delle azioni di risposta.

Altra tecniche sono invece volte deliberatamente a contrastare le azioni dell’avversario, come la Deception - modalità di inganno con cui si intende fuorviare, confondere l’avversario, ad esempio nascondendogli risorse critiche o esponendogli risorse segretamente inquinate - oppure la Unpredictability, con cui si realizzano cambiamenti nel sistema in modo causale o non prevedibile.

Altre metodiche permettono ai meccanismi di protezione di operare in modo coordinato ed efficiente - Coordinated Protection - oppure agevolano l’utilizzo di approcci di eterogeneità per minimizzare gli impatti di minacce diverse che sfruttano vulnerabilità comuni, come il caso delle tecniche denominate Diversity.

Tecniche preventive come la Dynamic Positioning permettono di distribuire o riallocare dinamicamente funzionalità o risorse di sistema per sottrarle all’attenzione dell’attaccante; oppure di Substantiated Integrity che permettono di accertare se elementi critici del sistema siano stati compromessi.

Altre infine assicurano funzionalità di ridondanza o segmentazione.

Insomma, ancora una volta le soluzioni tecniche, gli approcci concettuali e gli standard di qualità sono presenti e ben presidiati dal mondo accademico e regolatorio. Un impulso alla loro contestualizzazione nei diversi ambiti locali avverrà anche grazie alla costituzione della rete di European Digital Innovation Hubs che, grazie alla costituzione di consorzi regionali fra università, centri di ricerca, imprese e pubblica amministrazione, forniranno supporto diretto alle piccole e medie imprese, le più esposte ai rischi e la cui fragilità può diventare causa di debolezza dell’intero sistema Paese.

Sta alla capacità di governance delle organizzazioni pubbliche e private di comprendere le nuove minacce; avere ben chiaro quali siano gli asset di interesse e le relative necessità di sicurezza e resilienza; comprendere la crescente complessità del quinto dominio per gestire efficacemente l'incertezza associata a tale complessità; integrare i requisiti, le funzioni e i servizi di sicurezza nei processi gestionali e tecnici nell'ambito del ciclo di vita dello sviluppo dei sistemi; ed infine dare priorità alla progettazione e realizzazione di sistemi sicuri e resilienti in grado di proteggere le attività delle parti interessate.

Orazio Danilo Russo e Giorgio Giacinto

Per approfondire:

https://formiche.net/2021/06/agenzia-cyber-tempo-scaduto-lallarme-di-gabrielli/

https://www.agi.it/economia/news/2021-05-11/colonial-pipeline-ransomware-12504743/

https://ec.europa.eu/commission/presscorner/detail/en/ip_20_2391

https://digital-strategy.ec.europa.eu/en/activities/edihs

https://nsarchive2.gwu.edu/NSAEBB/NSAEBB424/docs/Cyber-081.pdf

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-160v2.pdf

Foto: U.S. Army / U.S. Air Force / web