Negli ultimi mesi il mondo della crittografia è stato scosso da due comunicati: la Casa Bianca ha emanato un memorandum per avviare nel breve periodo la migrazione verso nuovi algoritmi crittografici1 e l’Eliseo ha annunciato di aver inviato il primo messaggio diplomatico impiegando tali algoritmi2. In realtà, per gli addetti ai lavori, sono da considerarsi azioni obbligate che ben rispecchiano la supremazia tecnologica nel settore perseguita da entrambi i Paesi e, in tale contesto, è necessario avviare anche in Italia una riflessione sul tema della sovranità tecnologica nazionale in ambito crittografico - di rilevanza strategica, non solo nel campo governativo e militare, ma in quello economico-finanziario, ad esempio.

In generale, la protezione dei dati e delle comunicazioni deve legarsi sempre più a tecnologie che garantiscano risposte a lungo termine, in grado di contrastare minacce dal potenziale dirompente e in parte ancora sconosciuto.

Stati Uniti e Francia dimostrano dunque di muoversi verso la stessa direzione, - adottando algoritmi cosiddetti Post-Quantum Cryptography (PQC) - allo scopo di contrastare l’evoluzione della computazione quantistica, rispetto al pericolo reale che essa può rappresentare. Infatti, la sicurezza degli algoritmi crittografici odierni è di tipo computazionale, basata sul presupposto che la risoluzione di specifici problemi matematici - riconosciuti dalla comunità scientifica internazionale - siano irrisolvibili per un computer tradizionale. Nel caso degli algoritmi PQC, il loro design si sta focalizzando con gradualità su problemi matematici - diversi dagli attuali - ritenuti ad oggi resistenti anche ai computer quantistici. La loro implementazione, inoltre, potrà garantire la sicurezza dell’informazione senza intervenire sulle infrastrutture esistenti, rendendo la migrazione ad algoritmi PQC praticabile su larga scala e nel breve-medio periodo.

È da ritenersi quindi comprensibile - nello scenario attuale - il tono sensazionalistico assunto dalla notizia di questi giorni in relazione alla pubblicazione di un articolo di alcuni ricercatori cinesi. Questi ultimi ritengono possibile infrangere anche le chiavi più sicure degli algoritmi crittografici classici, come le chiavi RSA di 2048 bit, usando un computer quantistico in linea con l’attuale progresso tecnologico.

Di questa notizia, ne abbiamo parlato con il prof. Massimo Giulietti, matematico e direttore del Dipartimento di Matematica e Informatica presso l’Università degli Studi di Perugia, nonché vicepresidente dell’Associazione Nazionale di Crittografia “De Componendis Cifris”3.

“Già dal 1984 è noto che usando un computer quantistico si potrebbe rompere gran parte della crittografia normalmente usata, tra cui diversi algoritmi della Commercial National Security Algorithm Suite approvata dalla statunitense National Security Agency (NSA), tutt’ora molto utilizzati per proteggere informazioni sia civili sia militari. Per questo si è venuta a creare una competizione tra grandi stati e grandi aziende (come ad esempio Google e IBM) finalizzata alla costruzione di computer quantistici sempre più potenti. Vi sono però dei limiti fisici intrinseci nei computer quantistici che ne rendono estremamente difficoltosa la realizzazione in dimensioni tali da rappresentare un pericolo serio. O almeno, questo è quello che si pensava fino a pochi giorni fa...

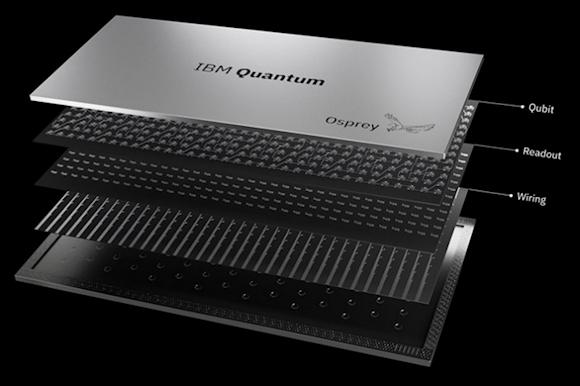

Se l’algoritmo quantistico proposto dal team di ricercatori cinese è efficiente quanto dicono, allora molto probabilmente sarà possibile costruire, nel giro di pochi anni, computer quantistici che possano rompere chiavi crittografiche di migliaia di bit. Più precisamente, i ricercatori cinesi asseriscono che è possibile infrangere l’algoritmo RSA a 2048 bit con soli 372 qubit di un computer quantistico4, partendo da un raffinamento di una recente proposta crittoanalitica5. Questa congettura rappresenterebbe il maggior risparmio di qubit mai ipotizzato fino ad oggi e sarebbe attuabile all’interno degli attuali limiti tecnologici - IBM ha da poco presentato un computer quantistico denominato Osprey a 433 qubit e altri sono in arrivo”.

Dunque quanto è possibile ritenere realistica tale affermazione?

“Da un punto di vista strettamente tecnico è molto difficile esprimere un giudizio così presto. Il metodo scientifico richiede verifica e analisi dei risultati degli accademici cinesi, verifiche che possono durare mesi, prima di arrivare a una conclusione probante.

Bisogna anche tenere presenti due aspetti. Il primo è che il loro articolo è in realtà un preprint - non ancora sottoposto dunque a peer review da parte della comunità scientifica internazionale - il secondo è che non forniscono alcun dettaglio sulla sua efficacia scalando il modello su grandi numeri. Per il momento, la lettura dell’articolo evidenzia certamente una grande competenza da parte degli autori, così come i risultati pubblicati (la rottura di una chiave a 48 bit, un record per i computer quantistici) suggeriscono che il loro algoritmo possa davvero funzionare. Certo da 48 a 2048 bit c’è ancora un bel salto, ma non abbastanza grande da lasciarci dormire sogni tranquilli”.

Nell’attesa - continua Giulietti - possiamo continuare a ideare algoritmi PQC.

“Da anni ormai il mondo occidentale si sta preparando allo scenario peggiore, cioè quello in cui i computer quantistici possano concretamente attaccare la crittografia normalmente usata. In particolare, negli ultimi anni si è sviluppata in questo ambito specifico tutta una nuova area di ricerca crittografica legata proprio al PQC. Gli USA sono molto attenti al tema e il National Institute of Standards and Technology (NIST) ha già scelto, tramite severa selezione, una prima famiglia di algoritmi PQC, per uso delle agenzie ed enti americani”.

Da questo punto di vista è importante interrogarsi se l’Italia si stia approntando al salto post-quantum?

“Purtroppo credo che ancora manchi una piena consapevolezza della gravità della minaccia quantistica. Abbiamo eccellenti ricercatori nel campo PQC, che lavorano sia in Italia sia all’estero, ma ad oggi nessuna azione governativa specifica. Anche all’interno della nostra associazione vi sono altissime competenze in questo ambito, pronte a essere impegnate per il bene del Paese”.

Nel frattempo però non mancano comunque iniziative da parte della comunità crittografica italiana...

“Dopo cinque anni di intensa attività, fatta di seminari e convegni, corsi, hackathon e challenge, ci siamo costituiti formalmente il mese scorso come associazione, sotto la guida del prof. Massimiliano Sala, nostro Presidente e direttore del Laboratorio di Crittografia dell’Università degli Studi di Trento, nonché leader della comunità crittografica italiana. Migliaia di crittografi sono iscritti alle nostre mailing list e ci seguono sui social. Si tratta sia di accademici di oltre venti università, sia di sviluppatori nel settore privato, nonché di studenti o semplici appassionati. Una comunità vasta e qualificata a disposizione del nostro Paese”.

In tale quadro, è da segnalare che nella seduta alla Camera dello scorso 23 dicembre - in occasione dell’approvazione della legge di Bilancio - è stato votato e accolto dal Governo un Ordine del Giorno6 che impegna quest’ultimo a valutare l’opportunità di costituire un Centro Nazionale di Crittografia (CNC). Il CNC, già previsto nel “Piano nazionale per la protezione cibernetica e la sicurezza informatica” del 2017, ma mai attuato, consentirebbe di dotare il Paese di un attore istituzionale di riferimento per tutte quelle applicazioni in cui la crittografia non agisca esclusivamente come utile strumento di cybersicurezza.

https://mobile.twitter.com/EmmanuelMacron/status/1598275862486736896?cxt=HHwWgIDTybnbm64sAAAA

4https://arxiv.org/abs/2212.12372

5https://eprint.iacr.org/2021/933

6https://aic.camera.it/aic/scheda.html?numero=9/00643-bis-AR/214&ramo=CAM...

Foto: IBM