Un sistema automatizzato di produzione gestito in Industria 4.0 ha necessariamente a disposizione una rete interna/esterna di gestione dei dati e del processo (ricetta di produzione, ciclo di gestione del magazzino, prove automatizzate, etc.).

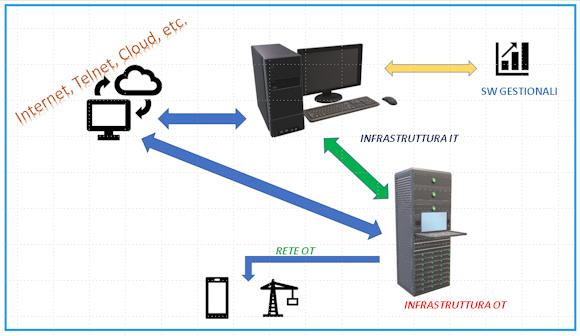

Nell'immagine di apertura è possibile capire la complessità di un sistema completo OT sviluppato in base ai moderni standards.

Questo vale dal semplice sensore che trasmette il dato alla Control Room fino alla gestione in remoto di una isola robotizzata, ove dal Server viene inviata la ricetta delle posizioni nuove per i vari robot dell’isola in base al nuovo componente da costruire (si pensi ad esempio ai robot di verniciatura in linea in una catena di produzione di componenti auto).

La ricetta o il valore del dato costituiscono il know-how dell’azienda, spesso sono proprio alla base del successo del dato processo. Così come per le persone fisiche (impiegati, addetti, managers, etc.) è d’obbligo la riservatezza, lo stesso impegno deve essere profuso per evitare il furto di dati depositati su Cloud, archivi locali, memorie distribuite nei vari punti della rete aziendale. Lo stesso vale per gli accessi: non tutti possono accedere a particolari luoghi ove si mantiene un segreto industriale, e lo stesso vale per chi vuole accedervi tramite la rete.

Allo stesso modo, anche il mantenimento della integrità sia del dato che della struttura che lo elabora e trasmette è fondamentale: cosa accadrebbe se il sensore andasse fuori calibrazione ed invece di leggere il corretto valore, leggesse un valore diverso? E se il robot applicasse una ricetta diversa sul componente in produzione? Nel primo caso potrebbe far fermare l’impianto se il valore inviato è sopra una certa soglia di warning o allarme. Nel secondo caso potrebbe imporre al robot di fare una manovra che vada a danneggiare il pezzo o il robot stesso. Esattamente come per qualsiasi errore umano.

Esiste però un terzo caso molto più subdolo per quanto riguarda l’integrità ed è il concetto di “integrità apparente”: Il sistema sotto attacco è sostanzialmente funzionante ma nel processo c’è un valore che in maniera spesso random viene alterato al fine di falsare il risultato finale del processo. Ad esempio, il collaudo in fine linea di produzione oltre ai propri scarti naturali, accuserà degli scarti dovuti a falsi segnali dati dai sensori e che verranno riconosciuti come scarto naturale.

Nella filiera di controllo nessuna informazione è relativa all’intervento del malware nascosto, ma intanto lo stesso ogni tanto dà il suo contributo al totale dei pezzi scartati aggravando il costo aziendale in un continuo stillicidio. O viceversa, caso ancora peggiore, tale malware farà risultare in maniera random "buono" un pezzo che in realtà è "scarto" e quindi tale componente verrà immesso sul mercato!

Il terzo punto della triade si riferisce alla Disponibilità: sia il sistema che i dati devono essere disponibili, anche a seguito di un attacco. Nella regola di buona pratica il programma PLC o il sistema ICS (Industrial Control System) è già ridondante, così come tutte le parti critiche della rete. Ma la pratica basilare è la esecuzione di back-up di sistema fisico e organizzato in maniera “artigianale”: Mettere i dati su un hard-disk esterno che viene collegato giusto per tale scopo e poi sconnesso ed alternarlo con un secondo hard-disk è molto più efficiente nella fase di recovery che non un sistema costoso e per i ritmi richiesti di recovery spesso troppo macchinoso e lento.

Come proteggersi e con quali strategie

Da quanto discusso sopra, la base di partenza è la C.I.A. e tale concetto deve essere chiaro nello sviluppo della rete OT. Una parallela triade deve essere preliminarmente predisposta e aggiornata con maggior impegno:

- Consapevolezza

- Conoscenza

- Contesto Operativo

Le prime due componenti si riferiscono al fattore umano: Se tutti gli operatori, a qualsiasi livello, agenti nel sistema OT non hanno consapevolezza e conoscenza della delicatezza della sicurezza cibernetica e dei rischi che si possono tramutare in minacce o attacchi, nessun sistema di protezione è in grado di proteggere realmente.

La base è a dir poco banale: ognuno di noi si chieda cosa accadrebbe se il PC che provo ad accendere non si avvia. Quali conseguenze nell’immediato? Quali a medio-lungo termine? E se a non partire fosse il PC della linea di produzione? O il sistema intero di produzione o controllo qualità?

Essere consapevoli di questo è la prima barriera contro possibili attacchi poichè innesca il meccanismo di autodifesa con la ricerca per conoscere come fare per proteggersi, applicarsi a realizzare le protezioni e aggiornarsi anche suggerendo o concordando insieme al responsabile IT, in base al contesto applicativo, quali siano i reali possibili rischi e magari quali potrebbero essere le possibili azioni di mitigazione.

Pur lasciando ai tecnici esperti la definizione della struttura OT e la gestione, la Policy di sicurezza aziendale deve essere tracciata dal proprio Board che deve coinvolgere e responsabilizzare.

Fatta la parte di “evangelizzazione”, i suggerimenti vengono spontanei dai vari attori e quindi si scopre che:

- Sensori Analogici che forniscono semplicemente il dato in formato analogico (ad esempio il classico 4-20 mA) o digitale (ma solo in uscita) senza possibilità di essere calibrati da remoto, sono molto più sicuri di sensori in logica IoT (Internet of Things);

- Sensori o sistemi in logica IoT sono molto performanti rispetto ai primi, ma occorre proteggerli tramite password dedicate e tutte le comunicazioni devono essere crittografate;

- Tutte le password di sensori e sistemi forniti di default dai fornitori devono essere cambiate già dal primo utilizzo;

- Ogni volta che si accede al sistema o al sensore specifico per cambio processo, calibrazione o manutenzione predittiva o accesso da remoto tramite linea esterna, occorre cambiare le impostazioni e password di sicurezza;

- Il processo di cui al punto 4, se automatizzato, deve essere mediante sistema interno all’azienda;

- Un opportuno procedimento formalizzato di back-up, che sia fisico o su cloud o su più entità, deve essere implementato e verificato.

Da ultimo, ma che in realtà è l’anello debole di tutto quanto sopra e per questo motivo lo indichiamo come promemoria finale, il fattore umano (sia come possibile errore che come azione predeterminata) gioca un ruolo fondamentale nella sicurezza informatica e specialmente nel sistema OT poiché distribuito sia come IT network che fisicamente per tutte le fasi e dislocazioni produttive.

L’Insider Threat deve essere opportunamente valutata e le possibili conseguenze previste e mitigate con un approccio formale e molto flessibile in base alle situazioni contingenti.

Leggi anche: "Confidentiality – Integrity – Availability nella Operation Technology in ottica Industria 4.0: parte prima"

Bibliografia

[1] Stuxnet Worm Attack on Iranian Nuclear Facilities (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] What is the CIA Triad? Defined, Explained, and Explored (forcepoint.com)