Con questo studio vogliamo invitarvi a conoscere meglio il mondo della Operational Technology (O.T.) con riferimento specifico alla cybersecurity.

Lo studio è suddiviso in due articoli. Il primo comprende una breve introduzione sull'importanza della gestione dei dati nel processo aziendale, per passare a descrivere i Processi industriali nell’industria 4.0.

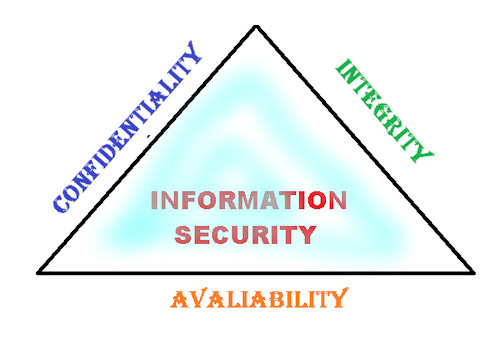

Nel paragrafo Il Concetto C.I.A. dalla Cyber security al processo industriale entriamo nel cuore della materia descrivendo le relazioni tra Confidentiality, Integrity e Availability.

Nel secondo articolo passiamo in arssegna degli esempi di attacco a sistemi OT e le possibili conseguenze. Infine alcuni consigli sulle strategie da seguire per proteggersi.

Senza voler essere esaustivi, speriamo però che questo lavoro di sintesi possa essere utile per chi si avvicina alla cybersecurity del mondo Industria 4.0.

Buona lettura.

Introduzione

Nel processo industriale la gestione dei dati forniti dai vari sensori è fondamentale per il controllo del processo stesso, per prevedere attività manutentive in logica predittiva e per poter stabilire la qualità del prodotto finale.

Il dato fornito dal singolo sensore quindi non è soltanto un numero ma è lo spunto per un insieme di analisi che coinvolgono tutto il processo aziendale, dalla manutenzione alla qualità al processo stesso di vendita fino alla proprietà intellettuale.

Se in passato il sensore era costituito da un sistema meccanico a lancetta o digitale “stand-alone”, in cui quanto sopra veniva gestito principalmente dall’uomo grazie alle sue specifiche competenze, oggi il dato viaggia in rete, può essere elaborato e condiviso, può essere di aiuto ad una attività di controllo in remoto così come ad una manutenzione predittiva e può in conclusione aiutare il processo gestionale e decisionale dell’azienda. Questa evoluzione oggi si chiama Industria 4.0 e connessa ad essa sono anche processi aziendali di miglioramento e digitalizzazione, aiutati anche da fondi pubblici. Nella Fig. 1 viene illustrata in linea temporale l’evoluzione discussa sopra.

Ma, come tutto in rete può essere teoricamente violabile, lo è anche il singolo sensore o trasduttore dell’impianto? La rete OT (Operation Technology) quanto si può considerare sicura? Qual è il livello di sicurezza richiesto dagli standards attuali e come prepararsi alle evoluzioni future?

Se in passato ci è capitato di vedere sensori di pressione che indicavano un valore appositamente errato per proteggere il valore vero e quindi la proprietà intellettuale del processo a cui il sensore era dedicato, tale logica oggi ha ancora senso in un sistema gestibile da remoto?

Cosa ci ha insegnato il caso del virus Stuxnet [1] o il ransomware che ha bloccato il sistema di gestione della Colonial Pipeline [2] ? Senza arrivare a tali casi, vogliamo in questa breve trattazione indicare gli elementi base di una strategia di protezione che, al di fuori delle proposte di mercato, possa essere da guida per un corretto impiego della tecnologia disponibile. Un esempio applicativo servirà di aiuto alla comprensione dei concetti trattati e delle fasi di Early Warning e Incident Response.

Processi industriali nell’industria 4.0

Il termine Industria 4.0 indica un insieme di azioni migliorative dell’intero processo aziendale mediante l’applicazione di strumenti e concetti all’avanguardia facenti parte di un pacchetto individuato dalla Comunità Europea con il termine “Tecnologie Abilitanti”. In breve tali tecnologie sono di seguito elencate:

- Advanced manufacturing solution: tutte le tecnologie di produzione avanzata, inclusa lo robotizzazione e la logistica automatizzata

- Additive manufacturing: Utilizzo e sviluppo di sistemi di produzione mediante stampa 3D e con impiego di materiali di varia natura in settori high-tech.

- Realtà aumentata: sistemi di simulazione 3D e ambienti con realtà aumentata per aiutare gli operatori a svolgere il proprio lavoro con aumento della sicurezza e riduzione di errori.

- Simulazioni: Simulazione della interazione tra meccanismi diversi volta alla integrazione

- Integrazione orizzontale e verticale: Integrazione orizzontale e verticale tra i vari componenti del processo produttivo per incrementare sicurezza, affidabilità e produttività.

- Industrial internet: utilizzo della rete internet per comunicazioni sicure sia interne che esterne.

- Cloud: implementazione di tutte le tecnologie di archiviazione e gestione/analisi mediante l’uso del cloud computing,

- Sicurezza informatica: Dai due punti precedenti è naturale la necessità di aumento della sicurezza dei dati.

- Big Data Analytics: Gestione di grandi quantità di dati attraverso sistemi aperti che permettono previsioni o predizioni.

Tutto quanto sopra fa parte del bagaglio tecnologico che l’azienda deve necessariamente avere per poter essere competitiva sul mercato.

La conseguente necessità di nuovi investimenti va di pari passo con la accresciuta esposizione dei dati aziendali a possibili attacchi esterni. Le medie e grandi aziende stanno affrontando in maniera strutturata le proprie aree critiche e investendo in personale e sistemi di protezione, aiutati anche da varie iniziative pubbliche sia nazionali che internazionali, quale Legge Sabbatini [3] o appunto Industry 4.0.

Il problema per le piccole aziende è fondamentalmente di approccio al sistema, mancando ad oggi una diffusa cultura di base sulla sicurezza informatica, spesso risolta con un antivirus installato sul PC o sul server e un consulente esterno.

Purtroppo a livello di Cyber Security la lotta è impari: i tempi di attacco vero e proprio di un criminale in rete sono molto più rapidi della evoluzione degli antivirus o dell’intervento del tecnico. Prima di un qualsivoglia intervento, un hacker ha avuto tutto il tempo per organizzare l’attacco, mentre chi deve difendere il proprio sistema generalmente si trova a dover rispondere e recuperare in tempi rapidissimi. Il danno che con alcune tipologie di attacco si può causare ad un processo produttivo in ambito OT è esponenziale rispetto al semplice furto di dati aziendali fatti con una mail o il blocco del PC di casa.

Il rischio di un attacco al sistema OT va dal blocco della produzione alla rottura di parti di impianto fino alla distruzione dell’impianto stesso e dell’intero ciclo produttivo con possibili conseguenze anche ambientali e sul territorio.

I due casi citati nell’introduzione (Stuxnet e Colonial Pipeline) sono eclatanti e infatti hanno avuto risonanza mondiale: attacchi di tale tipo sono realmente difficili da contrastare. Ma nell’approcciarsi allo sviluppo e mantenimento del sistema OT, la componente di sicurezza informatica deve essere fondamentale e sempre presente in tutte le singole azioni di tutti i singoli attori e una necessaria cultura della sicurezza deve essere di base per favorire l’armonico sviluppo del concetto di Industria 4.0. Non bisogna intendere in maniera pessimistica gli eventi citati pensando che “…se sono riusciti a penetrare una centrale nucleare o un sistema strategico di distribuzione nazionale, qualunque azione io faccia non ha sicuramente efficacia” così come non è pensabile ed attuale il detto “Un PC è sicuro se non è collegato in rete”. Occorre invece una maggior consapevolezza dei rischi, una attenta valutazione delle possibili specifiche conseguenze e quindi le necessarie azioni di contrasto, recovery e mitigazione. In questo ci viene d’aiuto la ricerca finora fatta in ambito Cyber Security, i cui elementi di base dovrebbero essere conosciuti e applicati spontaneamente come una qualsiasi elaborazione del sistema OT durante la sua operatività.

Il Concetto C.I.A. dalla Cyber security del processo industriale

Lo sviluppo della sicurezza informatica è andato di pari passo allo sviluppo tecnologico sia delle tecniche di attacco che di difesa. Se solo negli ultimi anni è diventato argomento comune di discussione, storicamente la necessità di sottrarre/manipolare informazioni e la conseguente possibile difesa ha radici molto remote (i codici e la crittografia sono praticamente nati fin dall’epoca dei Babilonesi se non prima). Una presentazione dello sviluppo negli ultimi decenni della sicurezza informatica si può trovare in [4].

Uno dei concetti di base, valido in realtà in tutti gli ambiti della gestione delle informazioni, che è stato sviluppato e dovrebbe essere il punto di partenza di qualsiasi sistema informativo volto alla gestione in sicurezza del dato, è la triade C.I.A. [5], acronimo che in inglese viene esplicitato come: Confidentiality – Integrity – Availability

Uno dei concetti di base, valido in realtà in tutti gli ambiti della gestione delle informazioni, che è stato sviluppato e dovrebbe essere il punto di partenza di qualsiasi sistema informativo volto alla gestione in sicurezza del dato, è la triade C.I.A. [5], acronimo che in inglese viene esplicitato come: Confidentiality – Integrity – Availability

Ovvero in Italiano: Riservatezza – Integrità – Disponibilità.

L’insieme delle tre azioni rappresentano la base della sicurezza informatica, a tutti i livelli e con i necessari specifici sviluppi in base a cosa e quanto occorre mettere in sicurezza.

Tale triade trova però nella OT e nei processi industriali una delle sue migliori espressioni: nessun processo industriale può permettersi di essere a disposizione di tutti (mancata riservatezza), con possibili variazioni introdotte in maniera malevola o anche semplicemente inconsapevole (mancata integrità) e non disponibile.

Un processo industriale che non ha di base tale triade è potenzialmente un processo non solo a rischio per l’azienda ma per la stessa comunità: si pensi a cosa accadrebbe se un virus potesse manipolare un sistema di aumento incontrollato della pressione di un serbatoio di gas o intervenisse sul sistema di filtraggio prima dell’immissione in atmosfera di vapori di processo!

Sviluppiamo in logica C.I.A. le tre componenti in maniera da renderle esplicite in un sistema OT.

Se il Sistema OT è inteso come l’Operation Technology alla base del sistema produttivo e gestionale dell’azienda ed è pensato in logica Industria 4.0, la prima preoccupazione deve essere sul modello di implementazione della C.I.A. in tutti i suoi aspetti. La seconda preoccupazione deve essere la costante analisi, revisione e riverifica della C.I.A. in tutte le sue componenti. La terza preoccupazione è… non deve passar giorno senza che sia stato fatto e riverificato puntualmente quanto sopra.

Ma perché la triade è più importante in un sistema OT rispetto ad un normale sistema informativo aziendale?

Ne parleremo nel prossimo articolo.

Bibliografia

[1] Stuxnet Worm Attack on Iranian Nuclear Facilities (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] What is the CIA Triad? Defined, Explained, and Explored (forcepoint.com)