Dopo un'assenza di due anni, il malware distruttivo Shamoon (W32. Disttrack. B) è riemersa il 10 dicembre in una nuova ondata di attacchi contro bersagli in Medio Oriente. Questi ultimi attacchi Shamoon sono stati doppiamente distruttivi dal momento che hanno coinvolto un nuovo “wiper” (Trojan. Filerase) che ha il compito di eliminare i file dai computer infetti prima che il malware Shamoon modifichi il Master Boot Record.

La notizia degli attacchi è emersa per la prima volta il 10 dicembre quando diverse aziende del mondo Oil&Gas hanno dichiarato di essere stati colpiti da un attacco informatico contro le loro infrastrutture in Medio Oriente.

A differenza dei precedenti attacchi Shamoon, questi ultimi attacchi coinvolgono un nuovo, secondo pezzo wiping malware (Trojan. Filerase). Questo malware, come detto, elimina e sovrascrive i file sul computer infetto. Nel frattempo, Shamoon cancella il master boot record del computer, rendendolo inutilizzabile.

L'aggiunta del wiper Filerase rende questi attacchi più distruttivi rispetto all'uso del solo malware Shamoon. Mentre un computer infettato da Shamoon potrebbe essere inutilizzabile, i file sul disco rigido possono essere recuperabili. Tuttavia, se i file vengono prima cancellati dal malware Filerase, il recupero diventa impossibile.

Filerase è diffuso attraverso la rete della vittima da un computer iniziale utilizzando un elenco di computer remoti. Questo elenco è presente sotto forma di un file di testo ed è unico per ogni vittima, il che significa che gli attaccanti sono in grado di raccogliere queste informazioni durante una fase di ricognizione precedente al'intrusione. Questo elenco viene prima copiato da un componente denominato OCLC.exe e trasmesso, successivamente, a un altro strumento denominato spreader.exe.

Non va mai dimenticato che la metodologia di attacco segue, comunque, sempre la classica catena di attacco.

La storia:

Shamoon (W32.Disttrack) è emerso per la prima volta in 2012 quando è stato utilizzato in una serie di attacchi dirompenti contro il settore energetico Saudita.

Dietro questi attacchi, Microsoft Threat Intelligence ha identificato un gruppo noto come TERBIUM, nome assegnato da Microsoft stessa secondo un criterio per cui la terminologia utilizzata si riferisce a nomi di elementi chimici.

Microsoft Threat Intelligence ha osservato che il malware utilizzato da TERBIUM, soprannominato "Depriz", riutilizza diversi componenti e tecniche già viste negli attacchi del 2012 ed è stato altamente personalizzato per ogni organizzazione.

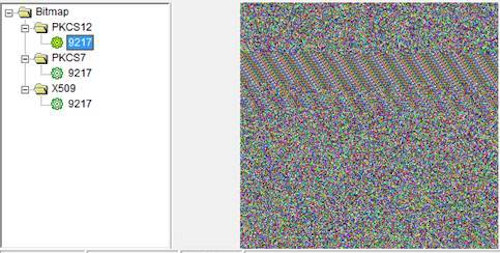

I componenti del malware, in ogni caso, sono 3 e sono stati così decodificati:

PKCS12 – a destructive disk wiper component

PKCS7 – a communication module

X509 – 64-bit variant of the Trojan/implant

Dal momento che le credenziali sono state incorporate nel malware, ovviamente, si sospetta che le credenziali stesse siano state rubate in precedenza.

Una volta che TERBIUM ha accesso all’organizzazione, la catena di infezione inizia scrivendo un file eseguibile su disco che contiene tutti i componenti necessari per eseguire l'operazione di cancellazione dei dati. Questi componenti sono codificati negli eseguibili sotto forma di immagini false.

Una volta che TERBIUM ha accesso all’organizzazione, la catena di infezione inizia scrivendo un file eseguibile su disco che contiene tutti i componenti necessari per eseguire l'operazione di cancellazione dei dati. Questi componenti sono codificati negli eseguibili sotto forma di immagini false.

Anche se l'entità dei danni causati da questo attacco, a livello mondiale, è ancora sconosciuta, come per tanti altri casi è possibile mitigare il rischio di attacco utilizzando sistemi, processi e soluzioni che sfruttano nuove tecnologie e che garantiscono di alzare il livello di security e di conoscere in tempo reale cosa sta accadendo sui sistemi.

È necessario, pertanto, definire una strategia di sicurezza che copra ognuna delle aree della Kill Chain Attack e, soprattutto, non pensare di difendersi con sistemi che non sfruttino soluzioni di Threat Intelligence basate su Artificial Intelligence e Machine Learning. In uno scenario profondamente mutato in cui gli attaccanti sfruttano tecnologie nuove ed avanzate, non si può più fare a meno di difendersi utilizzando sistemi dalla potenza analoga.

Dal momento che gli attacchi sono stati effettuati su architetture basate su sistemi Microsoft, mi sento in dovere di fornire le soluzioni che come Microsoft suggeriamo in questi casi. Ovviamente, ognuno può utilizzare soluzioni analoghe di altri vendor. La cosa importante, però, è ricordarsi sempre di

- proteggere dell’identità, abilitando almeno la multi factor authentication;

- proteggere i servizi di autenticazione utilizzando sistemi di analisi comportamentale;

- proteggere gli endpoint con sistemi che siano in grado di controllare i tentativi di lateral movement, di privilege escalation, di identity e ticket theft;

- aggiornare i sistemi operativi all’ultima versione di modello Enterprise abilitando tutte le funzionalità di scurezza;

- proteggere la mail attraverso l’utilizzo di soluzioni anti phishing basate sul concetto di sandboxing;

- laddove ci fossero architetture ibride, utilizzare sistemi CASB (Cloud Access Broker).

Resta chiaro che non bastano le soluzioni ed i prodotti ma serve anche e soprattutto la formazione, la sensibilità ad un tema che, ormai, purtroppo, è presente nella vita di tutti i giorni e la disponibilità a cambiare un approccio al problema più consono allo scenario attuale.