Lo scorso 29 marzo La Repubblica pubblicava un articolo il cui incipit era questo: “L'attuale crisi sanitaria e sociale, innescata dal COVID-19, ha portato a un aumento esponenziale del numero di persone che lavorano da casa, che adottano lo smart-working per salvaguardare la salute pubblica. Allo stesso tempo, si sta registrando un aumento dei rischi di sicurezza informatica. Questo principalmente per due fattori. Da un lato, la ridistribuzione delle postazioni di lavoro al di fuori dagli uffici e l'aumento dell'utilizzo di piattaforme di collaborazione virtuale ampliano notevolmente la base dei potenziali attacchi. Questo potrebbe minacciare l'infrastruttura digitale su cui, oggi più che mai, facciamo affidamento per la continuità del business. Se non affrontato in modo proattivo, potrebbe persino minacciare le infrastrutture critiche e la fornitura di servizi critici. Dall’altro, la crisi di COVID-19 offre ai criminali informatici nuove opportunità per attacchi mirati, che si tratti di e-mail di phishing o di altre truffe. Queste tattiche mirano a trarre vantaggio dalla situazione di maggiore vulnerabilità in cui le persone si trovano, in quanto ovviamente preoccupate per la propria salute e sicurezza.”

Personalmente sono d’accordo a metà con quanto riportato dal noto giornale in quanto gli attacchi a cui stiamo assistendo colpiscono, per la stragrande maggioranza, le infrastrutture private che, ahimè, soffrono delle debolezze di cui hanno sempre sofferto e che, in un periodo come questo, in cui vengono sottoposte a stress continuo, mostrano tutta la loro debolezza.

A questo riguardo, infatti, vorrei parlarvi della messa in sicurezza delle piattaforme di virtualizzazione del desktop che è una di quelle più utilizzate e che, se non opportunamente configurate, rappresentano un rischio enorme per tutti coloro che non amano o non vogliono utilizzare quelle cloud con buona pace del portafoglio di investimenti in Hardware e Software, gettati, letteralmente, alle ortiche.

Guida alla sicurezza per l’adozione del Remote Desktop

L’aumento rapido dello smart working avvenuto negli ultimi due o tre mesi ha portato molte aziende ad affrettarsi per capire in che modo le infrastrutture e le tecnologie sarebbero state in grado di gestire l'aumento delle connessioni remote. Molte aziende sono state costrette a migliorare le proprie capacità per consentire l'accesso da remoto ai sistemi e alle applicazioni aziendali, molto spesso, facendo affidamento sull'accesso remoto attraverso l’utilizzo del protocollo di desktop remoto, che consente ai dipendenti di accedere direttamente alle workstation e ai sistemi.

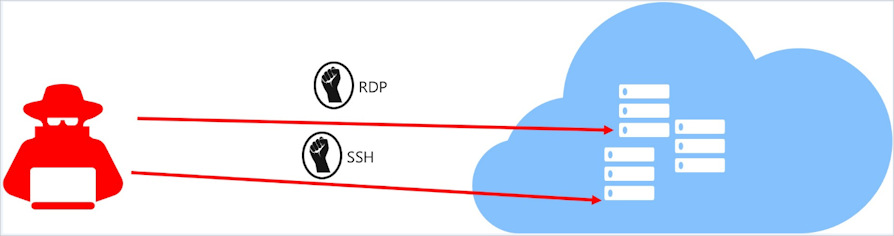

Recentemente, John Matherly, fondatore di Shodan, il primo motore di ricerca al mondo per dispositivi connessi a Internet, ha condotto alcune analisi sulle porte accessibili via Internet da cui sono emerse alcune importanti novità. In particolare, c'è stato un aumento del numero di sistemi accessibili tramite la porta tradizionale relativa all’uso del protocollo Remote Desktop Protocol (RDP) e tramite una porta "alternativa" ben nota utilizzata per RDP. Potremmo dire che la ricerca di John ha avuto l’effetto di mettere in evidenza un uso massiccio del protocollo RDP e della sua esposizione a Internet.

Sebbene i servizi di Desktop remoto possano essere un modo rapido per abilitare l'accesso ai sistemi, è necessario considerare una serie di potenziali problemi di sicurezza prima che l’utilizzo di Remote Desktop diventi la strategia definitiva di accesso remoto. Questo perché, come riportato in un mio precedente articolo (Parinacota eCyber Resilience), gli attaccanti provano a fruttare il protocollo ed il relativo servizio, per compromettere le reti aziendali, le infrastrutture, i sistemi e i dati.

Pertanto, è necessario fare alcune considerazioni sulla sicurezza per l’utilizzo del desktop remoto e porre l’attenzione su una serie di elementi che devono, necessariamente, fare parte della strategia atta a mitigare i rischi in merito all’utilizzo di RDP e che possiamo riassumere in:

- Accessibilità diretta dei sistemi su Internet pubblico.

- Vulnerabilità e gestione delle patch dei sistemi esposti.

- Movimento laterale interno dopo la compromissione iniziale.

- Autenticazione a più fattori (MFA).

- Sicurezza della sessione.

- Controllo e registrazione dell'accesso remoto.

In merito a queste considerazioni ho analizzato l’utilizzo dei Microsoft Remote Desktop Services (RDS) come gateway al fine di concedere l'accesso ai sistemi. Il gateway utilizza il protocollo SSL (Secure Sockets Layer) per crittografare le comunicazioni e impedire che il sistema che ospita i servizi di protocollo desktop remoto venga esposto direttamente su Internet.

Per identificare se un’azienda utilizza tali servizi, è necessario eseguire un controllo dei criteri presenti sul firewall ed eseguire la scansione degli indirizzi esposti su Internet e dei servizi utilizzati, per individuare eventuali sistemi esposti. Le regole del firewall possono essere etichettate come "Desktop remoto" o "Servizi terminal". La porta predefinita per i Servizi di Desktop remoto è TCP 3389, quella utilizzata dal protocollo RDP, anche se, a volte, è possibile utilizzare una porta alternativa quale TCP 3388 nel caso in cui la configurazione predefinita sia stata modificata.

Il Servizio di Desktop remoto può essere utilizzato per la virtualizzazione basata sul concetto di sessione, per l'infrastruttura VDI (Virtual Desktop Infrastructure) o per una combinazione di questi due servizi. Microsoft Remote Desktop Service (RDS) può essere utilizzato per proteggere le distribuzioni locali, le distribuzioni cloud e i servizi remoti di vari partner Microsoft quali, ad esempio, Citrix. Sfruttando RDS per connettersi ai sistemi locali migliora la sicurezza riducendo l'esposizione dei sistemi direttamente su Internet.

Il Servizio di Desktop remoto può essere utilizzato per la virtualizzazione basata sul concetto di sessione, per l'infrastruttura VDI (Virtual Desktop Infrastructure) o per una combinazione di questi due servizi. Microsoft Remote Desktop Service (RDS) può essere utilizzato per proteggere le distribuzioni locali, le distribuzioni cloud e i servizi remoti di vari partner Microsoft quali, ad esempio, Citrix. Sfruttando RDS per connettersi ai sistemi locali migliora la sicurezza riducendo l'esposizione dei sistemi direttamente su Internet.

L’infrastruttura potrebbe essere locale, in cloud o ibrida in funzione delle esigenze, della disponibilità della banda di rete e delle prestazioni.

L’esperienza che nasce dall’utilizzo di Virtual desktop può essere migliorata sfruttando il servizio di Windows Virtual Desktop, disponibile su Microsoft Azure. La definizione di un ambiente cloud semplifica la gestione e offre la possibilità di scalare i servizi di virtualizzazione di applicazioni e desktop virtuali. L'utilizzo di Windows Virtual Desktop, al netto di eventuali problematiche legate alle prestazioni dovute alle connessioni di rete locali che dovranno essere indirizzate con l’aumento della disponibilità di banda di rete, sfrutta le funzionalità di sicurezza e conformità insite nella piattaforma Azure.

Proteggere l'accesso dell'amministratore remoto

I Servizi di Desktop remoto vengono utilizzati non solo dai dipendenti per l'accesso remoto, ma anche da molti sviluppatori di sistemi e amministratori per gestire i sistemi stessi e le applicazioni cloud e locali. Consentire l'accesso amministrativo ai sistemi server e cloud direttamente tramite RDP comporta un rischio poiché gli account utilizzati per questi scopi hanno in genere privilegi di accesso più elevati ai sistemi e alle infrastrutture fisiche e logiche, incluso l'accesso come amministratore di sistema.

In questo senso, l’utilizzo del cloud Microsoft Azure aiuta gli amministratori di sistema ad accedere in maniera sicura utilizzando i Network Security Groups e le Azure Policies permettendo un’amministrazione remota sicura dei servizi grazie alle funzionalità di accesso JIT (Just-In-Time).

L’accesso JIT migliora la sicurezza attraverso le seguenti misure:

- Workflow approvativo

- Rimozione automatica dell’acesso

- Restrizione dell’indirizzo IP permesso per la connessione

Valutazione del rischio

Le considerazioni per la selezione e l'implementazione di una soluzione di accesso remoto devono sempre tener conto del fattore sicurezza e della propensione alla gestione del rischio dell'organizzazione. L'utilizzo dei servizi di desktop remoto offre una grande flessibilità consentendo ai lavoratori remoti di avere un'esperienza simile a quella di lavoro in ufficio, offrendo una certa separazione dalle minacce sugli endpoint (ad esempio, i dispositivi utente, gestiti e non gestiti dall'organizzazione). Allo stesso tempo, tali vantaggi dovrebbero essere confrontati con le potenziali minacce per l'infrastruttura aziendale (rete, sistemi e quindi dati). Indipendentemente dall'implementazione dell'accesso remoto utilizzato dall'organizzazione, è fondamentale implementare le procedure consigliate per proteggere le identità e ridurre al minimo la superficie di attacco per garantire che non vengano introdotti nuovi rischi.

Immagini: U.S. Air National Guard / Microsoft