L’impatto tecnologico sulla vita sociale ed economica non è oggetto di scelte, ma è inevitabile, nel bene e nel male, limitarsi soltanto a subire questo radicale ed ineluttabile processo di trasformazione della società corrisponde all’incapacità di coglierne compiutamente gli aspetti vantaggiosi, che sono molti. In questo senso la scelta fra essere o meno consumatori di tecnologia non è libera o opzionale. Chi non investe in sviluppo tecnologico sceglie una via non solo di declino economico, ma anche sociale e culturale.

L’uomo e la sua sicurezza devono costituire la prima preoccupazione di ogni avventura tecnologica.

La geopolitica di ieri si occupava della geografia come elemento fondamentale per stabilire le reali possibilità di movimento degli eserciti e per le necessarie linee di rifornimento, per la possibilità di instaurare traffici commerciali via mare e via terra, difendibili in modo semplice e poco costoso. Nell’era digitale, la geopolitica tratta delle reti di telecomunicazione, dei cavi sottomarini, degli hub e dei landing point attraverso i quali passa il traffico di internet, della possibile manipolazione degli elettori tramite l’utilizzo dei social e dei big data, degli attacchi cibernetici alle infrastrutture critiche che possono essere in grado di mettere in ginocchio un intero Paese.

Si tratta di scenari in grado di spostare il baricentro delle sfere d’influenza e, come è normale che sia, anche di tanto business. La comprensione di tutto questo non può non passare dalla necessità che tutto ciò che è cyber debba essere trattato come un problema di gestione del rischio e non come un problema della sola funzione IT, come, purtroppo, ancora troppo spesso avviene.

Prima di arrivare a questo, però, vorrei chiarire una volta per tutte il concetto di cybersecurity e, a questo riguardo, usiamo la definizione data dal NIST:

“Prevention of damage to, protection of, and restoration of computers, electronic communications systems, electronic communications services, wire communication, and electronic communication, including information contained therein, to ensure its availability, integrity, authentication, confidentiality, and nonrepudiation”

Partendo da questa definizione e compreso l’ambito nel quale ci muoviamo, nel corso dell’ultimo decennio, si è parlato moltissimo e, spesso a sproposito, di cyber security e si è affermato con sempre più convinzione il paradigma per cui la sicurezza informatica costituisca l’ultima grande sfida globale che coinvolge individui, aziende, stati ed organizzazioni internazionali. Affermare questo al tempo del covid-19 fa sorridere ma tant’è. Definirla una sfida, comunque, presupporrebbe un piano articolato di contromisure che, qualora implementato, sia in grado di superare la problematica conducendo la vittima verso il traguardo finale, libera da qualunque preoccupazione.

La sicurezza informatica non è una sfida e nemmeno è la sfida del XXI secolo. La sicurezza informatica costituisce un tragitto, una strada, verosimilmente, molto articolata che prevede diverse intersezioni e, decisamente, nessun traguardo, piuttosto, forse, delle tappe “positive” che, se completate, non azzerano del tutto il cammino fin lì percorso.

Questa immagine, seppure legata alla strategia di sicurezza offerta da Microsoft che non è desiderio di chi scrive pubblicizzare, rende bene l’idea del viaggio che si deve intraprendere.

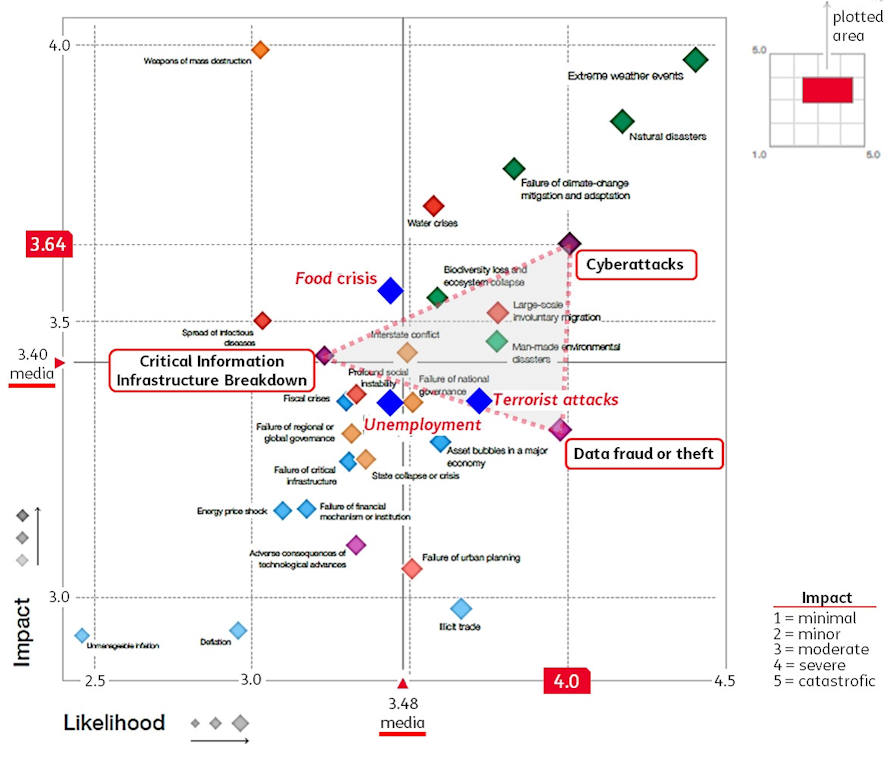

Se la cybersecurity non è la sfida del XXI secolo, allora cos’è? Possiamo dire che quello che per la società 4.0 costituisce una minaccia concreta e problematica sono gli attacchi cibernetici, identificati nei dieci rischi più probabili e a più alto impatto dal rapporto Global Risks realizzato anche quest’anno dal World Economic Forumi.

È il rischio cyber la vera minaccia che individui, aziende, stati ed organizzazioni internazionali sono chiamati a fronteggiare nella nuova era dominata dall’industria 4.0.

L’esigenza di creare nuovi modelli di business per aumentare la produttività delle industrie ha portato a una generale tendenza verso l’automazione, l’informatizzazione, la virtualizzazione, il cloud e verso tutte le funzionalità presenti nel mondo mobile. L’insieme di queste caratteristiche definisce l’industria 4.0 a cui le varie componenti sociali sono chiamate a rapportarsi e su cui opera il rischio dei cyber attacchi.

In questo scenario, pensare di associare la cybersecurity al solo mondo dell’Information Technology fa sorridere mentre, al contrario, sapere che l’ambito nel quale opera è molto più ampio, aiuta a comprenderne i rischi e, si spera, a prevenirli.

Probabilmente molti ricorderanno la notizia dell’annessione da parte della Russia della regione ucraina della Crimea, avvenuta nel febbraio e marzo del 2014. Quella notizia scioccò il mondo intero e rappresentò una sorpresa anche per molti analisti ed esperti che monitoravano e osservano tutt’ora l'attività russa. Alcuni fra quegli esperti, però, capirono in anticipo quale fosse la strategia.

In particolare, Volker Kozokii, tenente colonnello ed esperto di sicurezza informatica delle forze armate tedesche, era uno di quelli ed il suo ruolo, ancora oggi, è quello di tenere traccia delle minacce legate alla sicurezza digitale cercando di elaborare le corrette contromisure. Questo ha sempre permesso a Kozok di avere una vista privilegiata dello scenario attuale che potremmo definire di guerra ibrida, estremamente complessa, ma che merita grandissima attenzione.

Tantissime volte abbiamo sentito questa frase: “I conflitti militari di oggi, raramente, si svolgono solo sui campi di battaglia con armi convenzionali”. Tutt’altro. Quando parliamo di conflitti, tra questi bisogna sempre includere gli attacchi informatici alle infrastrutture critiche così come le varie forme delle cosiddette “weaponized informationiii”, destinate a seminare confusione e insicurezza nella popolazione.

Nel caso dell'invasione dell'Ucraina da parte della Russia, ciò che Kozok e i suoi colleghi notarono, nel gennaio 2014, fu una sorta di apertura clandestina proveniente dalla Russia. Essi osservarono che la Russia stava installando quello che sembrava un cavo sottomarino attraverso lo stretto di Kerch, uno stretto tra il Mar Nero e il Mar d'Azov. Mentre monitoravano i progressi relativi ai lavori di posa di quel cavo lungo 46 chilometri, divenne evidente che il punto d’arrivo di quel cavo sarebbe stata la penisola di Crimea.

L'esistenza del cavo suggerì che la Russia stesse facendo una mossa per collegare l'infrastruttura critica dell'Ucraina con la propria. In particolare, sembrava che il cavo russo avrebbe portato comunicazioni internet ad alta velocità che potevano bypassare i fornitori di servizi ucraini.

I membri del team di Kozok riuscirono a rafforzare tale deduzione attraverso l'uso sofisticato dei sistemi di informazione geograficaiv (GIS). Erano in grado di esaminare la costruzione del cavo attraverso la localizzazione mostrando i cavi sottomarini a livello mondiale e i nodi di collegamento verso Internet. Da tutto ciò, il team era in grado di dedurre che la Russia mirava a controllare le comunicazioni online. Negli annali della guerra, questo rappresentò un momento decisivo.

“Era la prima volta che un paese aveva organizzato un attacco militare pianificando, al contempo, in modo estremamente furbo e intelligente, la messa in opera di reti di comunicazione attraverso un cavo marino", spiegò Kozok durante un’intervista. "Qualcuno doveva guidare fino in Crimea come se fosse un semplice turista, prima dell'invasione, e individuare in modo preciso il punto di ingresso del cavo. Dovevano realizzare quei piani senza, effettivamente, avere ancora il controllo del Paese.

La Russia continuò ad impiegare tecniche di guerra ibride in Ucraina. Gli hacker russi lanciarono un attacco informatico contro la rete elettrica ucraina nel 2015, tagliando l'elettricità a 250.000 persone. Quasi esattamente un anno dopo, gli hacker causarono un altro blackout.

È ormai ampiamente chiaro che gli attacchi informatici rappresentano un pericolo e vanno oltre l’obiettivo “computer”. Il tema della cybersecurity riguarda le infrastrutture critiche, incluse le utility, che rappresentano la base delle comunità.

La capacità del mondo di promuovere l’azione collettiva di fronte a una crescente serie di gravi sfide ha raggiunto livelli di crisi significativi con il peggioramento delle relazioni internazionali. Nel frattempo, un rallentamento delle prospettive economiche, causato anche da tensioni geopolitiche, sembra destinato a ridurre ulteriormente il potenziale di cooperazione internazionale.

Trasformazioni complesse, sociali, tecnologiche e legate al lavoro, stanno avendo un profondo impatto e tra le minacce globali indicate nella quindicesima edizione del Global Risks Report, promossa dal World Economic Forum, spicca il cyber risk.

Il mondo sta affrontando un numero crescente di sfide complesse e interconnesse, dal rallentamento della crescita globale, passando per la persistente disuguaglianza economica fino ad arrivare a cambiamenti climatici, alle tensioni geopolitiche e al ritmo accelerato della Quarta rivoluzione industriale.

Esponenti autorevoli di Marsh & McLennan, partner strategici di lunga data, hanno ribadito come il persistente finanziamento insufficiente delle infrastrutture critiche in tutto il mondo stia ostacolando il progresso, lasciando imprese e comunità più esposte ad attacchi informatici e a catastrofi naturali, non riuscendo a sfruttare al massimo le capacità di difesa.

La tecnologia continua a svolgere un ruolo profondo nel plasmare il panorama dei rischi globali per individui, governi e imprese.

Le nuove “instabilità” sono causate dall’ approfondimento dell’integrazione delle tecnologie digitali in ogni aspetto della vita.

Esempio ne è la rivelazione che il Governo americano ha fatto a proposito di un attacco hacker del luglio 2018 tramite il quale gli attaccanti erano riusciti ad ottenere l’accesso alle sale di controllo di alcune aziende di servizi pubblici. La potenziale vulnerabilità delle infrastrutture tecnologiche critiche è diventata sempre più un problema di sicurezza nazionale, tanto che la seconda interconnessione di rischi più frequentemente citata nel rapporto 2020 è l’associazione di cyber-attacchi con l’eventuale sabotaggio di infrastrutture informatiche critiche.

Ecco perché non c’è mai stata una necessità più urgente di un approccio collaborativo e multi-stakeholder ai problemi globali delle “società interconnesse e globalizzate”.

Il cluster dei rischi cyber crea una sorta di triangolo posizionato nel quadrante in alto a destra della mappa (in fondo all'articolo).

E qui, entra in gioco il concetto di rischio informatico, molto ben spiegato nell’articolo “Macro Dinamiche del Rischio Cyber”v. Si definisce rischio informatico il prodotto scalare tra la gravità, intesa come impatto, delle conseguenze che un evento cibernetico determinerebbe e la probabilità che tale evento pericoloso, ossia la minaccia, si realizzi e dunque: R= I x P

I rischi vengono, pertanto, valutati determinando l’entità dei danni potenziali sul sistema che la minaccia potrebbe provocare in caso di suo accadimento, considerando la probabilità che la minaccia causi sempre il maggior danno possibile al suo verificarsi. Le conseguenze della stessa sul sistema dipendono anche in larga misura dal valore dei beni interessati e l’esame delle conseguenze per ogni tipo di minaccia rappresenta un altro aspetto dell’analisi del rischio. Il livello di rischio cibernetico è sempre da considerarsi infatti come una relazione tra il rischio stesso e la valorizzazione dell’asset informatico associato.

Come per molte malattie, il rischio cyber è amplificato, anzi, “si nutre” di altri fattori digitali che sono strettamente correlati tra di loro.

Dal 2017 al 2020, la popolazione globale passerà da 7,7 a 7,8 miliardi di persone crescendo di 100 milioni di unità (+1%), mentre la “popolazione” dei dispositivi IOT connessi alla rete passerà da 8,4 miliardi a 20,4 miliardi con un incremento di 12 miliardi di oggetti (+242%) il che, credo, rende chiara la misura dell’enorme velocità a cui viaggia il mondo digitale. La velocità estrema è, quindi, il tratto principale che caratterizza gli ecosistemi digitali e che influisce in modo così significativo sul rischio cyber. Tutto viene consumato in grande fretta e di conseguenza, il ciclo di vita delle tecnologie si riduce drasticamente.

Dopo il 2008 abbiamo assistito alla rapida crescita del numero di dispositivi costantemente connessi, ad un’economia che dipende sempre di più da algoritmi di Intelligenza Artificiale, alla crescita del potere dei social ed al rischio delle fake news, alla crescita dello sfruttamento dei contenuti personali dovuto allo spostamento sempre più avanti del trade-off tra privacy e servizio.

Ed in questo contesto, indubbiamente, ci sono almeno due fattori, tra gli altri, che giocano un ruolo fondamentale nel rischio cyber:

- Il fattore umano

- La complessità, l’obsolescenza e il patching

Il fattore umano è certamente uno dei rischi principali ed è anche un paradosso. Da una lato la rivoluzione digitale ha in molti modi potenziato le nostre capacità: attraverso i social ci ha offerto la possibilità di intrattenere tantissime relazioni contemporaneamente, di dire sempre la nostra anche su temi che solo due decenni fa sarebbero rimasti al più relegati alla cerchia di amici più ristretta.

Da un altro lato, invece, ci ha regalato aspetti negativi come la polarizzazione delle opinioni, gli haters, i troll, le fake news, un contesto insomma ottimo per “distruggere” consenso ma per niente in grado di “costruirlo”. In questo mondo che viaggia alla velocità della luce, questi super individui le cui capacità sono potenziate da Internet e dai social, sorprendentemente, si scoprono estremamente vulnerabili al social engineering, al phishing, al pretexing, ecc. che si confermano essere i canali più di frequente utilizzati in fase di innesco di attacchi anche complessi. Tra tutti i casi accaduti, credo che quello che più di tutti ha avuto un’eco enorme, rientra sicuramente lo scandalo di Cambridge Analyticavi.

I legami tra politica, tecnologia, impatto sociale e manipolazione dei dati sono rappresentati in quella che è stata la storia che meglio evidenzia come il rischio tecnologico sia enorme se non guidato per fini di bene. In merito allo scandalo, mi piace riportare dal libro denuncia “La dittatura dei dativii”, le parole di Brittany Kaiserviii, la talpa che ha contribuito a far conoscere al mondo come i dati degli utenti nei social network vengono usati per manipolare e minacciare la democrazia:

- “E così, mi ero ritrovata a far parte della maggiore operazione condotta da Cambridge Analytica, che consisteva nel raccogliere più dati possibili sui cittadini statunitensi e nello sfruttarli per influenzare le intenzioni di voto degli americani . Avevo potuto rendermi conto di come le inadeguate norme sulla privacy di Facebook e la totale mancanza di controllo del governo federale sui dati personali avessero reso possibile tutto questo. Ma, soprattutto, avevo capito che Cambridge aveva utilizzato le sue risorse per far eleggere Donald Trump."

- "Sanno cosa compri. Sanno chi sono i tuoi amici. Sanno come manipolarti. Settanta like erano sufficienti per sapere di quella persona più di ciò che sapevano i suoi amici; centocinquanta like più di quello che sapevano i suoi genitori; trecento like più del suo partner. Oltre i trecento si era in grado di conoscere un individuo meglio di quanto conoscesse se stesso."

Per quanto riguarda il secondo fattore, il costante aggiornamento degli strati del software di sistema sui quali le applicazioni basano il loro funzionamento, è condizione fondamentale per ridurre le vulnerabilità e, di conseguenza, la superficie esposta ad un potenziale attaccante. L’attività di aggiornamento di una release del software di sistema si chiama patching. Molto spesso, sia per l’obsolescenza dell’hardware che non supporta le nuove release del software di sistema che per l’obsolescenza delle applicazioni che hanno bisogno di interventi, spesso, “importanti” per potere funzionare con le nuove release, l’attività di patching non può essere eseguita. Si generano, quindi, una serie di vincoli che indeboliscono, considerevolmente, il sistema nel suo complesso. Se poi, come capita spesso, l’obsolescenza è collegata ad un’elevata complessità dello scenario infrastrutturale, allora la soluzione del problema diventa enormemente più complessa se non strutturalmente non possibile a meno di utilizzare soluzioni cloud che, quantomeno, aiutano a mitigare il problema.

Insomma, il contesto è complesso e in molti ambiti ci ritroviamo senza difese. Ci dobbiamo preparare al fatto che una fetta consistente del rischio cyber non possa essere mitigato ma vada gestito con altre strategie. Se l’opzione di mitigazione è diventata più difficile da attuare, anche il concetto di tolleranza al rischio va ridefinito. Potremmo essere obbligati a coesistere con un elevato livello di rischio anche se la nostra tolleranza al rischio è relativamente bassa e, dunque, per obbligo e non per scelta di business. È necessario che i consigli di amministrazione delle aziende siano consapevoli di questa situazione allo scopo di assumere le decisioni più opportune in relazione ai segmenti di business prioritari. Sappiamo bene che il fatto di essere oggetto di un cyber attack non è questione di “se” ma solo di “quando”. Sappiamo anche che la “sicurezza totale” non è una categoria realizzabile e che i nostri avversari sono sconosciuti e godono di molti vantaggi strategici. Da soli ci possiamo, soltanto, muovere alla cieca con poca probabilità di successo. Assieme, però, possiamo recuperare molti punti di svantaggio ed arrivare ad avere la meglio sui nostri avversari.

Quello che serve, quindi, è una solida roadmap mondiale che sia parte di una “call to action” globale rivolta ad istituzioni, imprese e industria specializzata per un impegno ad accettare la sfida delle minacce informatiche e, possibilmente, vincerla. Non è certamente una sfida semplice da vincere ma, prendendo spunto dalle parole del Presidente JFKix, “una comunità accetta le sfide che ha di fronte proprio perché non sono semplici, perché ci danno l’occasione di mettere a frutto il meglio delle nostre capacità e del nostro impegno”.

i http://www3.weforum.org/docs/WEF_Global_Risk_Report_2020.pdf

ii https://www.esri.com/about/newsroom/blog/german-cybersecurity-experts-us...

iii https://www.sciencedirect.com/science/article/pii/S0167404819301579

iv https://www.esri.com/en-us/what-is-gis/overview

v https://www.ictsecuritymagazine.com/articoli/macro-dinamiche-del-rischio...

vi https://it.wikipedia.org/wiki/Cambridge_Analytica

vii https://www.amazon.it/dittatura-dei-dati-Brittany-Kaiser/dp/8869056988

viii https://en.wikipedia.org/wiki/Brittany_Kaiser

ix https://it.wikipedia.org/wiki/John_Fitzgerald_Kennedy

Foto: web