04/08/21 | Cyber

Un nuovo modo per certificare i software open-source. La sfida del progetto AssureMOSS

L’Europa dipende in larga parte da software open-source progettati principalmente all’estero. All’interno del Mercato unico digitale Europeo la maggior parte del software è ...

644

Leggi

02/08/21 | Cyber

Internet-of-Things, una tecnologia a rischio sistemico. Ecco perché

Per Internet-of-Things (IoT) si intendono tutte quelle tecnologie che abilitano all’uso degli oggetti intelligenti, cioè dei sensori e degli attuatori che, collegati ad internet,...

727

Leggi

28/07/21 | Cyber

Cybersecurity: stabilire la priorità nel rimedio della superficie vulnerabile

La prioritizzazione è l’arte di rispondere alle domande "da dove comincio?" e "con cosa proseguo?"

In questo articolo analizziamo come raffrontare teoria e pratica per risolvere...

1032

Leggi

26/07/21 | Cyber

Windows contro Sourgum

È sabato 17 Luglio 2021 ed insieme a Alessandro Rugolo, Danilo Mancinone, Giorgio Giacinto e le rispettive famiglie ci troviamo vicino a Dorgali, piccolo paese nel centro della...

1368

Leggi

21/07/21 | Cyber

Estonia e Russian Special Services influence operations in Cyberspace

Secondo il report annuale "International security and Estonia" del 2021, la Russia continua ad essere la principale minaccia alle democrazie occidentali, anche nel cyberspace.

Il...

509

Leggi

19/07/21 | Cyber

Intelligenza Artificiale: tecniche di elusione e difese informatiche

È controintuitivo rispetto all’idea di razionalità, velocità, efficacia ed efficienza che ci siamo fatti dei computer, ma la realtà è che i sistemi di intelligenza artificiale (IA...

579

Leggi

14/07/21 | Cyber

Fake News, Deepfake, Fake People: la nuova frontiera della Cyber Security

Durante il lockdown dello scorso anno mi misi a scrivere un articolo che non ebbe mai la luce e che aveva come obiettivo di fare riflettere sul fenomeno delle fake news che ho...

1554

Leggi

12/07/21 | Cyber

Dai dati grezzi alle informazioni fruibili: visibilità e osservabilità

C’era una volta l’IT tradizionale... In un perimetro aziendale ben definito e limitato convivevano server, router, switch, workstation, laptop, firewall, e diverse altre entità...

457

Leggi

07/07/21 | Cyber

Confidentiality – Integrity – Availability nella Operation Technology in ottica Industria 4.0: parte seconda

Un sistema automatizzato di produzione gestito in Industria 4.0 ha necessariamente a disposizione una rete interna/...

285

Leggi

06/07/21 | Cyber

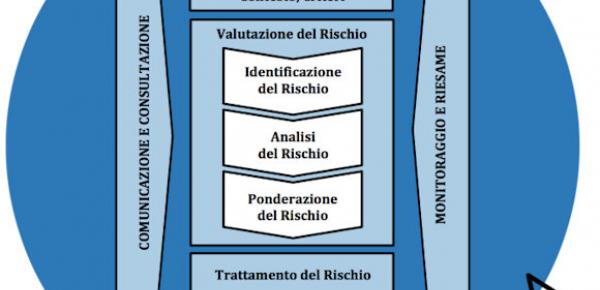

Sopravvivere sotto attacco: la cyber-resilienza

Come più volte richiamato su queste pagine, e ribadito qualche giorno fa dall’Autorità Delegata del Sistema di...

666

Leggi

05/07/21 | Cyber

Il Sistema Operativo: l'anima dei PC

Possiamo affermare che la prima grande rivoluzione informatica si è avuta con la nascita dei Sistemi Operativi che ha...

3916

Leggi

30/06/21 | Cyber

Social Engineering: perché le aziende dovrebbero temerlo?

“La sicurezza informatica è difficile (forse anche impossibile), ma immagina per un momento di esserci riusciti. La...

1051

Leggi

28/06/21 | Cyber

Confidentiality – Integrity – Availability nella Operation Technology in ottica Industria 4.0: parte prima

Con questo studio vogliamo invitarvi a conoscere meglio il mondo della Operational Technology (O.T.) con riferimento...

556

Leggi

23/06/21 | Cyber

Diversity & Inclusion: la cyber-tutela delle fasce deboli

Nella valutazione del rischio cibernetico, la considerazione di una larga fetta di vulnerabilità si fonda su evidenze e...

396

Leggi

21/06/21 | Cyber

Sicurezza e DevOps: cosa vuol dire "shift left"?

Nel documento DBIR (Data Breach Investigations Report) 2021 rilasciato in Maggio da Verizon si analizzano le...

1610

Leggi

16/06/21 | Cyber

Microsoft PowerShell e le nuove frontiere del malware

La maggior parte degli utenti di Microsoft Windows (in particolare, gli amministratori di sistema) avrà sentito parlare...

2079

Leggi

14/06/21 | Cyber

Consumare Cyber Threat Intelligence

Il lavoro mi porta spesso ad affrontare conversazioni con i clienti su CyberSecurity, sui loro programmi, sulla loro...

549

Leggi

10/06/21 | Cyber

Allerta internazionale! Quando il cyber-nemico fa breccia dallo sgabuzzino...

A partire dagli anni 70 del secolo scorso, l'evoluzione sociale e tecnologica ha progressivamente mutato il paradigma...

860

Leggi

07/06/21 | Cyber

Vaccini e dark web

Il COVID 19 ha condizionato la nostra vita negli ultimi 18 mesi costringendoci a cambiare le nostre abitudini di vita...

616

Leggi

02/06/21 | Cyber

"Fare rete" per difendere la "rete": il caso MITRE ATT&CK

Come accennato in un mio precedente articolo, qualsiasi hacker ha un "profilo operativo di attacco", riconoscibile dall...

728

Leggi