20/10/21 | Cyber

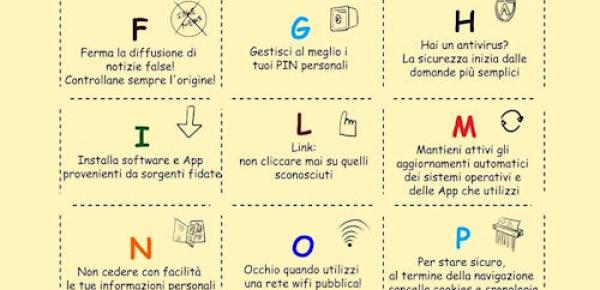

Ottobre, mese della Cyber Security

Difesa Online e SICYNT uniti nel mese della Cyber Security vi invitano a condividere l'ABC della Sicurezza sulle Informazioni Digitali.

Stampatene una copia per la classe dei...

424

Leggi

18/10/21 | Cyber

L'impatto dell'Artificial Intelligence sulla analisi di intelligence

Riprendiamo il discorso, solo accennato in un precedente articolo, relativo al ruolo della Intelligenza Artificiale nel campo della analisi di intelligence.

La domanda che ci...

588

Leggi

14/10/21 | Cyber

L’evoluzione dei Sistemi Operativi

Il computer così come lo conosciamo, ossia un dispositivo di dimensioni ridotte e relativamente economico, capace di svolgere numerose funzioni di calcolo in brevissimo tempo, è...

2476

Leggi

13/10/21 | Cyber

Vulnerabilità Zero Day: le nuove e potenti cyber armi

Che i virus informatici siano ormai una minaccia consistente e persistente per le aziende è cosa che sanno un po’ tutti.

Attacchi come quelli di Egregor Team contro la catena...

1284

Leggi

11/10/21 | Cyber

Quantum Supremacy: la corsa italiana

Negli ultimi anni il termine Quantum Computing è sempre più usato anche al di fuori dei laboratori di ricerca, impegnando sempre più figure specializzate nella corsa alla...

1355

Leggi

06/10/21 | Cyber

Deep Instinct: dalla rilevazione alla prevenzione

È appurato che gli antivirus non sempre siano in grado di proteggerci. In uno studio del 2012, il giornalista esperto di sicurezza Brian Krebs ha riscontrato una efficacia dei...

516

Leggi

04/10/21 | Cyber

Situational Awareness, Artificial Intelligence, cyber security e sistemi adattivi

Nel mondo moderno è sempre più importante prendere decisioni consapevolmente in tempi relativamente brevi. È il caso dei decisori politici di fronte ad una crisi nazionale o dei...

895

Leggi

27/09/21 | Cyber

Sistemi adattivi e Situational Awareness

Il mondo cambia ad una velocità incredibile... in tutti i settori.

Cosa direste se da un giorno all'altro non doveste più perdere tempo a capire le modifiche apportate dal...

888

Leggi

22/09/21 | Cyber

Cisco Networking Academy, una risorsa!

Capita spesso che per trovare un corso interessante e ben fatto si debba pagare un occhio della testa, magari dovendosi...

690

Leggi

20/09/21 | Cyber

Diritto bellico e simboli di protezione umanitaria nel cyber-spazio

Si cresce nelle Scuole militari con il principio - morale, prima che giuridico - di non attaccare mai chi, nel campo di...

884

Leggi

08/09/21 | Cyber

Cyber Security: differenze tra Firewall e Web Application Firewall

Districarsi fra i prodotti per la sicurezza informatica, confrontarli per poi sceglierli non è affatto facile, nemmeno...

1627

Leggi

06/09/21 | Cyber

Il chaos nel cosmo(DB)

Qualche giorno fa, mentre spiragli di frescura si insinuavano nella canicola agostana, appariva nuovamente sui social...

541

Leggi

02/09/21 | Cyber

Il nuovo SOC Exprivia: tra tecnologia e territorio

In questo periodo parlare di Cyber security è sempre più comune, anche se non sempre se ne parla con cognizione di...

607

Leggi

30/08/21 | Cyber

Internet of Things: l’Internet degli Oggetti

Il termine Internet of Things o IoT, spesso tradotto erroneamente con Internet delle Cose quando sarebbe più opportuna...

476

Leggi

25/08/21 | Cyber

E quindi andiamo in cloud, ma con attenzione!

Per citare un famoso detto americano, il cloud è la migliore invenzione dal pane affettato ai giorni nostri!

È una di...

899

Leggi

21/08/21 | Cyber

Verso i software "ad origine controllata e garantita". Basteranno a renderci più sicuri?

Il presidente Biden ordina la etichettatura di sicurezza dei software e la comunicazione al consumatore della lista...

660

Leggi

17/08/21 | Cyber

OWASP ZAP – Zed Attack Proxy

Questo che sto per descrivervi è un evento che accadeva spesso anni fa ma adesso, per fortuna, è diventato piuttosto...

1334

Leggi

16/08/21 | Cyber

DNS e sicurezza informatica

Le tecnologie intelligenti risolvono i problemi, le tecnologie efficaci li prevengono.

Cosa sono i DNS?

L’acronimo DNS...

861

Leggi

11/08/21 | Cyber

PEBKAC: il problema del livello 8

PEBKAC. Mai sentita questa parola, di origine nerd ma che rappresenta una delle piaghe maggiori e più difficilmente...

2392

Leggi

09/08/21 | Cyber

Windows 11, un sistema operativo ancora più sicuro

We want to move people from needing Windows,

to choosing Windows,

to loving Windows.

[Satya Nadella]

Microsoft ha avuto...

1860

Leggi