Il motto di qualsiasi agenzia di intelligence può essere rinvenuto nel famoso testo di Sun Tzu, Sūnzí Bīngfá, «conosci il tuo nemico [...] mai sarà in dubbio il risultato di cento battaglie». Da sempre, infatti, l'obiettivo principale di qualsiasi servizio segreto è la raccolta e l'elaborazione di informazioni strategiche per potersi avvantaggiare rispetto all'avversario.

La raccolta di questi dati, nel corso dei secoli, ha saputo evolversi con le mutazioni dell'environement. Il mondo che ci circonda ha elaborato nuove tecnologie che sempre più spesso sono diventate attuali e di uso quotidiano per le attività di intelligence. Oggi, lo 007 del terzo millennio, potremmo definirlo un agente digitale, la cui attività è volta ad un'analisi di dati digitalizzati. Le guerre, in questo nuovo millennio, sono dell'informazione, si combattono sulle reti informatiche, sul web "di superficie" o nel deep web, i dati sono raccolti all'interno di file crittografati, ma a volte sono inconsapevolmente accessibili a tutti salvo l'utilizzo di speciali accortezze.

Oggi l'agente digitale utilizza le Human Intelligence, ovvero gli informatori, si avvale di Sigint - Signal Intelligence - intercettando comunicazioni, analizza ed elabora Imint (immagini satellitari o di altri vettori), scompone e studia tracce chimiche, radio e spettrografiche, oppure, last but not least, analizza le Osint - Open Source Intelligence - ovvero le informazioni liberamente accessibili.

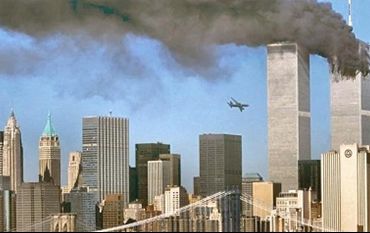

Il vero punto di svolta delle agenzie di intelligence nell'epoca moderna e contemporanea è rappresentato dall'11 settembre 2001: il secondo grande fallimento dei più grossi secret services, quelli americani, secondo solo all'attacco di Pearl Harbor. A duro prezzo si è dovuto comprendere come le minacce globali rappresentate dai nuovi terrorismi, hanno assegnato un notevole quid pluris al valore dei dati: se prima il punto cardine dell'attività di intelligence era rappresentato dall'acquisire informazioni, oggi si è proiettati maggiormente al potere di trattare, elaborare ed estrarre particolari significati da queste informazioni che sono liberamente disponibili. A tale ragione corre in ausilio il dato secondo cui circa l'80% delle informazioni utili per un'investigazione proviene da fonti aperte. Questa facilità di accesso ai dati ha dunque mutato profondamente il modo di operare l'attività di intelligence: l'Osint, che in passato rappresentava un supporto al modo delle attività dei Servizi, diviene oggi il processo informativo centrale.

Il vero punto di svolta delle agenzie di intelligence nell'epoca moderna e contemporanea è rappresentato dall'11 settembre 2001: il secondo grande fallimento dei più grossi secret services, quelli americani, secondo solo all'attacco di Pearl Harbor. A duro prezzo si è dovuto comprendere come le minacce globali rappresentate dai nuovi terrorismi, hanno assegnato un notevole quid pluris al valore dei dati: se prima il punto cardine dell'attività di intelligence era rappresentato dall'acquisire informazioni, oggi si è proiettati maggiormente al potere di trattare, elaborare ed estrarre particolari significati da queste informazioni che sono liberamente disponibili. A tale ragione corre in ausilio il dato secondo cui circa l'80% delle informazioni utili per un'investigazione proviene da fonti aperte. Questa facilità di accesso ai dati ha dunque mutato profondamente il modo di operare l'attività di intelligence: l'Osint, che in passato rappresentava un supporto al modo delle attività dei Servizi, diviene oggi il processo informativo centrale.

L'Osint non si focalizza unicamente sulle informazioni liberamente disponibili e gratuite, bensì può indirizzarsi anche a quelle contenute nei data base strutturali (es. il catasto per le visure immobiliari). Dall'altra parte la cyberwarfare e la Sigint sono propedeutiche ad un'attività di esamine profonda dell'informazione. Quest'ultima attività si indirizza su dati di particolare rilievo attraverso l'utilizzo di software di intrusione, i Trojan Horses, inseriti come allegati in messaggi di posta elettronica, l'utilizzo di programmi di intercettazione della navigazione in Rete tramite crack di password di reti Wi-Fi o la compromissione di router e server, l'uso di hardware in grado di intercettare il traffico di Rete in modo da renderlo visibile ai medesimi operatori dello stesso Network. In altro modo viene svolta con attacchi definiti "a strascico" con sistemi di intercettazione del traffico telefonico e satellitare come Echelon, o sistemi di intercettazione del traffico Internet mediante programmi di sniffing installati negli Internet Service Provider come Carnivore o Prism. Carnivor è un programma utilizzato nelle reti USA capace di copiare e depositare su hard disk dati intercettati, mentre Prism è un programma della National Security Agency che scandaglia comunicazioni dal vivo e gran parte del traffico internet mondiale e delle informazioni memorizzate come e-mail, chat, video, foto, trasferimenti di file, eccetera. Con tutto questo occorre ricordare come Prism si serva della collaborazione di alcuni fra i maggiori service provider. Questo ci fa capire come lo spionaggio digitale preveda la coesione di software house private e della potenzialità di controllo della Rete.

Per riuscire bene a comprendere l'importanza dell'informazione per l'attività di intelligence occorre fare un passo indietro ed esaminare il significato etimologico della parola stessa intelligence. Essa possiamo farla derivare dal latino intus legere ossia leggere dentro, evocando così la ricerca di un qualcosa che non sta fuori, non è lapalissiano, ma che va' ricercato con un metodo in grado di far scovare significati reconditi. Così, l'attività di assunzione delle informazioni è la vera chiave per una corretta e positiva operazione di Secret service: come disse il grande studioso del decision making Daniel Kahneman, premio Nobel per l'economia nel 2002, «noi tendiamo sovrastimare quanto capiamo del mondo e a sottovalutare il ruolo del caso negli eventi»1. In questo senso è cruciale l'attività di chi si occupa dell'analisi, ossia quello che potremmo chiamare riduttore umano della complessità informativa, che indica al collettore di informazioni, vale a dire a chi si occupa dell'attività di spionaggio, quali dati meritino un'analisi soffermata e quali possano essere trascurarti.

Per riuscire bene a comprendere l'importanza dell'informazione per l'attività di intelligence occorre fare un passo indietro ed esaminare il significato etimologico della parola stessa intelligence. Essa possiamo farla derivare dal latino intus legere ossia leggere dentro, evocando così la ricerca di un qualcosa che non sta fuori, non è lapalissiano, ma che va' ricercato con un metodo in grado di far scovare significati reconditi. Così, l'attività di assunzione delle informazioni è la vera chiave per una corretta e positiva operazione di Secret service: come disse il grande studioso del decision making Daniel Kahneman, premio Nobel per l'economia nel 2002, «noi tendiamo sovrastimare quanto capiamo del mondo e a sottovalutare il ruolo del caso negli eventi»1. In questo senso è cruciale l'attività di chi si occupa dell'analisi, ossia quello che potremmo chiamare riduttore umano della complessità informativa, che indica al collettore di informazioni, vale a dire a chi si occupa dell'attività di spionaggio, quali dati meritino un'analisi soffermata e quali possano essere trascurarti.

Oggi questa attività è stata mal condotta sulla base di un pensiero secondo cui più dati vengono acquisiti meglio è: gli agenti dell'intelligence immagazzinano così dati grezzi senza sapere, di fatto, cosa farsene; la Central Intelligence Agency, la National Security Agency e le altre agenzie di spionaggio ammassano bulk data su chiunque di noi. Si pensi che solo la N.S.A. assume giornalmente l'equivalente di 580 milioni di file cabinets. Una vera e propria bulimia informatica che conduce all'essere invasi da dati che troppo spesso si è incapaci di connettere e di apprezzarli come informazione strategica per la sicurezza.

Il segreto di ogni attività di intelligence è l'inculturarsi: come diceva il colonnello britannico Thomas Edward Lawrence «se indossi abiti arabi, vestine del tutto»2, ad indicare come la migliore attività di intelligence sia unicamente quella che dai dati raccolti sia capace di generare le vere informazioni necessarie alla sicurezza. Chi non è in grado di essere curiosus e di impersonificarsi nel nemico guardando il mondo coi suoi occhi non sarà mai un buon 007.

Il segreto di ogni attività di intelligence è l'inculturarsi: come diceva il colonnello britannico Thomas Edward Lawrence «se indossi abiti arabi, vestine del tutto»2, ad indicare come la migliore attività di intelligence sia unicamente quella che dai dati raccolti sia capace di generare le vere informazioni necessarie alla sicurezza. Chi non è in grado di essere curiosus e di impersonificarsi nel nemico guardando il mondo coi suoi occhi non sarà mai un buon 007.

Oggi si è persa la centralità della ricerca dell'informazione per l'agente segreto, questa spesso ci proviene da Stati "amici" ma non sempre questi sono nostri alleati, spesso rimane una fitta coltre di incertezza come testimonia il serrato spionaggio condotto tra Paesi della medesima alleanza, Nato o UE. I fallimenti della C.I.A. nel prevedere l'odierna situazione in Medioriente trovano proprio ragione in questo: affidarsi a Mubarak quando sarebbe lui stesso a dover dire della fragilità del suo stesso Governo pare assurdo, chiunque può comprendere come ciò sia utopico, e questo affidamento ha fatto sì che l'Agenzia americana non solo non abbia potuto trovare informazioni genuine ma, ben più grave, non sia riuscita a ricavare quei dati che le avrebbero, forse, consentito di prevedere quei tumulti.

Da tutto ciò possiamo facilmente ricavare come, se ogni conflitto ha sempre come causa scatenante un bene prezioso per il quale lottare, oggi questo bene è rappresentato dai dati. Essi sono una materia prima molto peculiare: sono dappertutto, sia nelle nazioni ricche che in quelle povere, prodotti da ogni tecnologia moderna ed in qualunque tipo di interazione, non si esauriscono e sono perfettamente duplicabili e riutilizzabili. Sono al tempo stesso materia prima e prodotto finale, più si incrociano più assumono valore. Per poter usare i dati, così come è per il petrolio, è necessario dotarsi di pozzi da cui attingere, condutture e navi per trasportarli, centri per stoccarli e lavorarli, una rete di distribuzione per grossisti e utilizzatori finali di quella preziosa conoscenza che, utilizzata in chiave tattica o strategica, genera potere3.

In questo senso le carte di Snowden4 hanno riportato come la National Security Agency, anche grazie alle infrastrutture messe in piedi dal gruppo Five Eyes5 e la collaborazione diretta o forzata di altre agenzie o società private, raccoglie i metadati delle telefonate su rete fissa e mobile della maggior parte dei Paesi del mondo. Per metadato si intende qualsiasi informazione che descriva la telefonata, come il numero chiamato o quello chiamante, il luogo, l'orario, o quant'altro di affine.

In questo senso le carte di Snowden4 hanno riportato come la National Security Agency, anche grazie alle infrastrutture messe in piedi dal gruppo Five Eyes5 e la collaborazione diretta o forzata di altre agenzie o società private, raccoglie i metadati delle telefonate su rete fissa e mobile della maggior parte dei Paesi del mondo. Per metadato si intende qualsiasi informazione che descriva la telefonata, come il numero chiamato o quello chiamante, il luogo, l'orario, o quant'altro di affine.

L'analisi di questi metadati, specialmente quelli delle reti mobili, consente una sorta di pedinamento dell'utente spesso più efficiente di quello realizzabile da una persona fisica. Questi dati ci danno infatti notizia del luogo in cui si trova il soggetto, specificando posizioni iniziali e terminali di un determinato percorso, definiscono gli interlocutori e molto altro ancora. I metadati di un singolo utente divengono molto più interessanti nel momento in cui vengono ad essere incrociati con quelli di altri soggetti. Gli elementi così lavorati consentono all'intelligence di passare da una semplice analisi oggettiva del soggetto e delle sue relazioni ad una previsione dei suoi comportamenti. Cela va sans dire come maggiori siano le informazioni, meglio sarà definito il quadro finale. Tutte queste informazioni sono raccolte indiscriminatamente su tutta la popolazione, si pensi che solo il programma ShellTrumpet, nel 2012, elaborava due miliardi di call events al giorno. La N.S.A., il Gchq altre agenzie di servizi, non analizzano solo i tabulati telefonici, bensì lo stesso contenuto delle conversazioni. In base alle infrastrutture utilizzate queste telefonate vengono scandagliate in tempo reale grazie all'uso di parole chiave, poi vengono stoccate per analizzarle più approfonditamente. Dai casi Sowden e WikiLeaks emerse come il solo programma Somalget, attivato nel 2009, prevedeva la registrazione e la conservazione per trenta giorni del totale delle telefonate su rete mobile effettuate in Afghanistan e Bahamas.

Come già si è detto, lo sviluppo tecnologico asseconda fortemente questo meccanismo: le nuove capacità tecnologiche acquisite dagli americani con il completamento del megacentro informatico di Bluffdale, nel deserto dello Utah, mettono a disposizione dell'intelligence statunitense infrastrutture grandi almeno sette volte quella del Pentagono dotate di computer quantici ad alta capacità.

Il traffico telefonico non è però l'unico ad essere monitorato: anche il traffico IP è fortemente sotto la lente dei servizi segreti. Dai documenti sul programma Rampart-A emerge che 33 Stati, tra cui l'Italia ed altri 16 membri dell'Unione Europea, concedono alla National Security Agency accesso diretto alle infrastrutture di comunicazione in fibra ottica presenti sul proprio territorio6.

La facilità di reperimento delle informazioni è dunque indiscutibile: raggiungere i dati sensibili di ognuno di noi è reso assolutamente semplice dalla tecnologia. Si pensi che, per esempio, per ottenere impronte digitali e fotografie di un politico, appuntamenti e documenti riservati, nonché le informazioni sulla sua vita, la via più semplice, economica e efficiente è accedere al suo smartphone, tablet o computer.

Per operare un controllo serrato sulla comunicazione internazionale è dunque sufficiente accedere ai cavi in fibra ottica dei principali carriers internazionali. Anche in Italia sono state installate nuove sonde a Palermo - presso l'hub gestito da Telecom Italia Sparke su commissione di un'importante società americana - utili per spiare tutto il traffico vocale e data che passa sulla dorsale internazionale Sea-Me-We 47.

Anche il traffico dei dati su Internet è molto semplice da intercettare: il sistema di indirizzamento delle comunicazioni è costruito in maniera tale da far transitare la maggior parte dei pacchetti di traffico negli USA, anche nel caso in cui spediamo un'e-mail da Torino a Milano. L'apposito programma d'intercettazione globale XKeyscore funziona come una grande aspirapolvere. Come già si è detto la stragrande maggioranza delle informazioni più utili per l'attività di intelligence sono conservate in siti di estrema facilità d'accesso: si pensi a Google, Facebook, Amazon, o Twitter, i quali dispongono di dati particolarmente interessanti giacché la gran parte del loro business è basata sulla profilazione degli utenti stessi. Questi dispongono dunque di molte informazioni già elaborate e pronte all'uso. In questo senso non deve stupire la campagna intrapresa dal governo americano, ormai da qualche tempo, contro l'adozione di servizi e prodotti offerti dai colossi cinesi delle telecomunicazioni Huawei e Zte, parti di una politica chiaramente anti statunitense.

Anche il traffico dei dati su Internet è molto semplice da intercettare: il sistema di indirizzamento delle comunicazioni è costruito in maniera tale da far transitare la maggior parte dei pacchetti di traffico negli USA, anche nel caso in cui spediamo un'e-mail da Torino a Milano. L'apposito programma d'intercettazione globale XKeyscore funziona come una grande aspirapolvere. Come già si è detto la stragrande maggioranza delle informazioni più utili per l'attività di intelligence sono conservate in siti di estrema facilità d'accesso: si pensi a Google, Facebook, Amazon, o Twitter, i quali dispongono di dati particolarmente interessanti giacché la gran parte del loro business è basata sulla profilazione degli utenti stessi. Questi dispongono dunque di molte informazioni già elaborate e pronte all'uso. In questo senso non deve stupire la campagna intrapresa dal governo americano, ormai da qualche tempo, contro l'adozione di servizi e prodotti offerti dai colossi cinesi delle telecomunicazioni Huawei e Zte, parti di una politica chiaramente anti statunitense.

Se la facilità d'accesso a informazioni vitali è particolarmente alta per l'utente medio, per gli agenti dell'intelligence è assolutamente irrisoria: un dato a dimostrazione di tutto ciò ci viene fornito, per l'Italia, dal Copasir che, in una comunicazione al Procuratore generale presso la Corte d'Appello del Tribunale di Roma comunicava come nel corso del 2013 riceveva ed autorizzava ai servizi solamente 128 intercettazioni preventive, cifra assolutamente non credibile e che ci fa pensare a come l'intelligence sia in grado di reperire informazioni anche bypassando gli ordinari strumenti ex lege.

Un altro esempio rilevante sul come i dati informatizzati costituiscono una ricchezza per i moderni servizi di intelligence è rappresentato dalle agenzie britanniche, in specie da una delle tre9, il Gchq, il Servizio per i metadati. I documenti diffusi con l'NSAgate mostrano come questo ente abbia creato infrastrutture informatiche in grado di conservare ogni tipo di dato digitale: si pensi che vengono in esso acquisiti addirittura i dati degli utenti che giocano on-line ad Angry Birds10. Certo è che la grande maggioranza degli utenti del web non è partecipe in attività terroristiche, di spionaggio o militari, ciò nonostante tutto il materiale che questi, tra loro, condividono, viene ad essere conservato, almeno temporaneamente, in quanto capace di poter nascondere dei pezzi di un puzzle spionistico. Gli operatori del Gchq debbono dunque scandagliare un mare di dati spendendo energie per un lavoro che spesso si dimostra inutile. Un esempio ci viene fornito dal sistema messo in piedi proprio da questa agenzia di intelligence per il G20 di Londra del 2009. Venne allestito un falso Internet Café al fine di monitorare le e-mail scambiate tra funzionari e leader stranieri al fine di poter sapere le posizioni che i vari governi avrebbero assunto al vertice. Questa missione, incentivata dall'allora primo ministro Gordon Brown e dai suoi colleghi, era del tutto superflua in quanto qualsiasi giornalista o analista politico avrebbe potuto rispondere a questi interrogativi.

Con questo ulteriore esempio riusciamo a dimostrare come l'attività di intelligence non deve unicamente basarsi sui dati ritrovati nel web: sicuramente essi rappresentano una forte ricchezza nonché la possibilità di trovare dei link di piani contro la sicurezza, ma i disegni terroristici non sono processi lineari, non vengono ad essere seguiti dei percorsi per tappe sino al compimento dell'attentato, e sovente il cambio dell'idea su obiettivi o su armi da utilizzare, nonché, la divergenza di differenti cellule di un medesimo gruppo sulla strategia da seguire, rendono la situazione ancora più imprevedibile. Tale indeterminatezza è riscontrabile anche nei leader politici, i quali cambiano idea ed improvvisano, si pensi a Hitler, il quale credeva di poter annettere l'Austria nel suo Reich senza dover utilizzare l'esercito ma che dovette ben presto cambiare idea all'annuncio del plebiscito sull'annessione alla Germania. Per prevedere le mosse degli altri, in altri termini per operare la corretta attività di intelligence, non basta leggere un dossier ma occorre correlare alle informazioni rintracciate un'accurata analisi ed un lavoro operativo sul campo "vecchio stile".

Il punto per migliorare le performance dell'intelligence, dunque, non è aumentare le capacità di raccolta delle informazioni ma ciò che conta è quello che accade una volta che l'informazione è stata acquisita. In altri termini ciò che conta è l'analisi dei dati. Trascurare questo elemento può comportare costi elevati per la sicurezza: un esempio è ciò che accadde in Bali nel 2002, dove gli attentati del gruppo Gamā'a al-Islāmiyya si sarebbero potuti evitare. Fu lo stesso ministro della Difesa australiano Dennis Richardson ad ammettere che: «il fallimento è consistito nel non capire che dopo il 1996 Gamā'a al-Islāmiyya si era trasformato in un gruppo terroristico. Fino al 2001 questa evoluzione ci era sfuggita completamente»11.

Se è vero che la storia qualcosa ci deve insegnare, in questo contesto occorre prendere spunto dallo stratega militare tedesco Carl von Clausewitz che, nel celebre trattato Della Guerra, scrisse: «Molte delle informazioni che riceviamo in guerra sono contraddittorie, alcune palesemente errate, la maggior parte alquanto dubbie. Ciò che si può chiedere a un ufficiale, in queste circostanze, è una certa selettività, la quale deriva unicamente dalla conoscenza degli uomini e del contesto, e da una buona capacità di giudizio».

Se è vero che la storia qualcosa ci deve insegnare, in questo contesto occorre prendere spunto dallo stratega militare tedesco Carl von Clausewitz che, nel celebre trattato Della Guerra, scrisse: «Molte delle informazioni che riceviamo in guerra sono contraddittorie, alcune palesemente errate, la maggior parte alquanto dubbie. Ciò che si può chiedere a un ufficiale, in queste circostanze, è una certa selettività, la quale deriva unicamente dalla conoscenza degli uomini e del contesto, e da una buona capacità di giudizio».

I recenti accadimenti francesi si collocano perfettamente in questo piano analizzato: enormi informazioni vengono raccolte, le intelligences hanno proprietà di numerosi dati che poi, nei fatti, non sono in grado di analizzare e quindi di evitare rischi per la sicurezza sociale. Mercoledì 7 gennaio, alle ore 11.30, un commando di due persone appartenenti all'area islamica estremista-terrorista irrompe nella redazione del settimanale satirico Charlie Hebdo compiendo una strage: dodici morti e undici feriti di cui quattro gravi12. Identificati i possibili autori dal nucleo di polizia giudiziaria DRPJ di Parigi ed analizzando il loro background storico si viene a conoscenza di come i due soggetti, Said Kouachi e Chérif Kouachi, non fossero nuovi alle forze pubbliche. In particolare erano in due database delle agenzie di sicurezza degli U.S.A., uno il Tide, altamente riservato, e l'altro la no-fly list del Terrorist Screening Center, il TSDB. Addirittura uno dei due era noto alla polizia italiana, come emerge dall'informativa resa alla Camera dei Deputati dal ministro dell'Interno Angelino Alfano. In effetti è noto che Chérif Kouachi venne incarcerato in Francia per 18 mesi, dal gennaio 2005 all'ottobre 2006, per aver tentato di recarsi in Iraq al fine di associarsi ad una cellula islamica terrorista ritenuto facente parte della c.d. filiera irachena del XIX arrondissement di Parigi. La stessa ministro della giustizia francese, Christiane Taubira, ha affermato all'emittente televisiva CNN che lo stesso individuo aveva partecipato alla Jihad anche in Yemen, regione in cui, nel 2011, l'altro terrorista, Said Kouachi, si recava settimanalmente per addestrarsi con i militi di al-Quaeda dell'Aqap. Del 2008 è poi la condanna del Chérif a tre anni di reclusione per associazione terroristica. Soggetti molto ben conosciuti.

Un fallimento dunque dei servizi d'intelligence francesi e dei paesi che vogliono combattere il terrorismo di matrice islamica, un nuovo 11 settembre su tutta la linea che si sarebbe sicuramente evitato con una profonda analisi dei dati a disposizione specie tenendo conto di come lo stesso periodico francese fosse stato sotto stretta sorveglianza proprio per salvaguardarlo da possibili rivalse fondamentalistico-terroriste dietro pubblicazioni di vignette aventi come soggetto Maometto o l'islam in generale, una volontà che derivava da un pericolo concreto rammostrato dall'attentato del 2011 in cui venne fatta esplodere una bomba proprio all'interno degli uffici del Charlie Hebdo. L'attacco consumato pochi giorni or sono non è paragonabile agli attacchi terroristici contemporanei come quello di Sydney, del 15 dicembre 2014, in cui tre persone vennero uccise dopo un'attività d'ostaggio nel Lindt Chocolate Café; o di Ottawa, del 22 ottobre 2014, o New York, del giorno seguente. In tutti questi casi gli attacchi sono stati random, non mirati e premeditati come anzi traspare da quello condotto in senno al periodico francese. Una sorta, dunque, di commando punitivo organizzato a fronte di un accusato affronto al Profeta Maometto - come dimostrato dal grido, sentito nelle registrazioni audio e video, Allah akbar - un'azione probabilmente evitabile con un adeguato ed accurato planning d'intelligence in base all'analisi delle copiose informazioni disponibili. Anche da questo recente caso notiamo come non sia tanto importante la massiccia e copiosa quantità di informazioni che l'intelligence raccoglie quanto più un'analisi approfondita di questa massa, un agire come agenti informati anche traendo spunto da eventuali dichiarazioni che presunti terroristi potrebbero fare - come solitamente accade - su social network, un agire dunque da data-agente segreto.

Nicolò Giordana

(foto: in apertura fotogramma dal film "Skyfall")

1D. Kahneman, Thinking, fast and slow, Farrar, New York, 2011, p. 14.

2T.E. Lawrence, Twenty seven articles, 4, Praetorian press, 2011.

3 F. Vitali, L’oro nero dei dati, in Limes Rivista Italiana di Geopolitica, Luglio 2014, p. 30.

4 Edward Snowden, responsabile dell'NSAgate, ex agente della National Security Agency autore della diffusione dei metodi utilizzati dall'Agenzia statunitense.

5 Gruppo nato dall'accordo Uk-Usa del 1946 tra le agenzie di intelligence elettronica degli Stati Uniti, Australia, Canada, Regno Unito e Nuova Zelanda. Questa alleanza prevedrebbe un'intesa di non spionaggio reciproco ma, in realtà, esistono clausole che ammettono eccezioni, un esempio ci è fornito dalla bozza di una direttiva del direttore della N.S.A. datata 2005 e rivelata con l'NSAgate dalla quale emergeva come in certe circostanze fosse consigliabile ed ammissibile spiare anche stati amici quando fosse nel migliore interesse degli USA.

6R. Gallagher, How secret partner expand NSA's surveillance dragnet, in The Intercept, 18.6.2014.

7 Cfr. Esclusivo. Nuove sonde siciliane "spiano" Europa e M.O., in SiciliaInformazioni, 7.11.2013.

8 Vitali, cit., p. 35.

9 La prima è l'MI5, deputata ai servizi interni, poi l'MI6, per i servizi esterni, ed il Gchq.

10 T. Van Dongen, Se James Bond non ha dubbi Londra è in pericolo, in Limes Rivista Italiana di Geopolitica, Luglio 2014, p. 98.

11 Van Dongen, cit., p. 101.

12 Cfr. la conferenza stampa del procuratore di Parigi François Molins in La polizia spiega la dinamica dell'attentato di Parigi, in www.internazionale.it